- IT-admins

- Linux

- Apache Superset - BI

- Asterisk 18 + FreePBX 16 (сборка)

- Concerto Digital Signage - OVA

- Concerto Digital Signage 2.4.0-beta (Docker)

- Corosync+Pacemaker+Nginx

- CrowdSec - Linux

- Docker & Portainer & Linux-SWAG & Jitsi

- DocumentServer

- GoIP SMS-server

- iRedAdmin / SoGo

- Jira & Confluence & LinuxSWAG

- MatterMost Server

- MeshCentral 2

- NextCloud + MariaDB + ElasticSearch + Redis + DocumentServer + LDAP

- NGINX + 2FA с Authelia

- NGINX + Certbot

- NGINX + HTTP Basic Authentication

- OCS Inventory 2.8

- OpenMeetings

- UniFi Network Controller

- UniFi Video

- Zabbix Server 6

- Zimbra 8.8.8

- 1c Linux

- VmWare

- Windows

- MikroTik

- PowerShell

- Блокировка пользователей в AD по дате активности

- Выгрузить RDP логи

- Выгрузка пользователей из AD в Excel

- Выгрузка списка пользователей из локальной группы

- Замена значения в файле

- Лог авторизации

- Монтирование папки

- Не работает меню Пуск

- Очистка папок

- Удаление файлов старше даты

- Удаление файлов по маске

- Запуск PowerShell скриптов в планировщике

- Проверка порта удаленного хоста и выполнение действий

- Linux

1. Базовая настройка

Доброго времени суток, любители оборудования Mikrotik.

По прошествии времени решил я в помощь начинающим своё знакомство с продуктами MikroTik написать подробную инструкцию по первоначальной настройке роутера, которая прекрасно подойдёт для быстрого развертывания дома и в сегменте малого и среднего бизнеса.

Инструкцию пишу простыми и понятными терминами, не углубляясь в технические подробности.

Я ни в коем случае не претендую на звание ГУРУ. То, что я здесь излагаю является не более, чем записной книжкой и пособием по быстрой настройке оборудования. Если это послужит кому-нибудь подспорьем, то добро пожаловать.

После тестирования данной инструкции крайне рекомендую первым шагом обновить версию прошивки маршрутизатора до версии 6.44.3, т.к при использовании более ранних версий возможны ошибки при настройке в терминале. Скачать её вы можете либо с моего сайта: MIPSBE и ARM, либо непосредственно с сайта MikroTik.com.

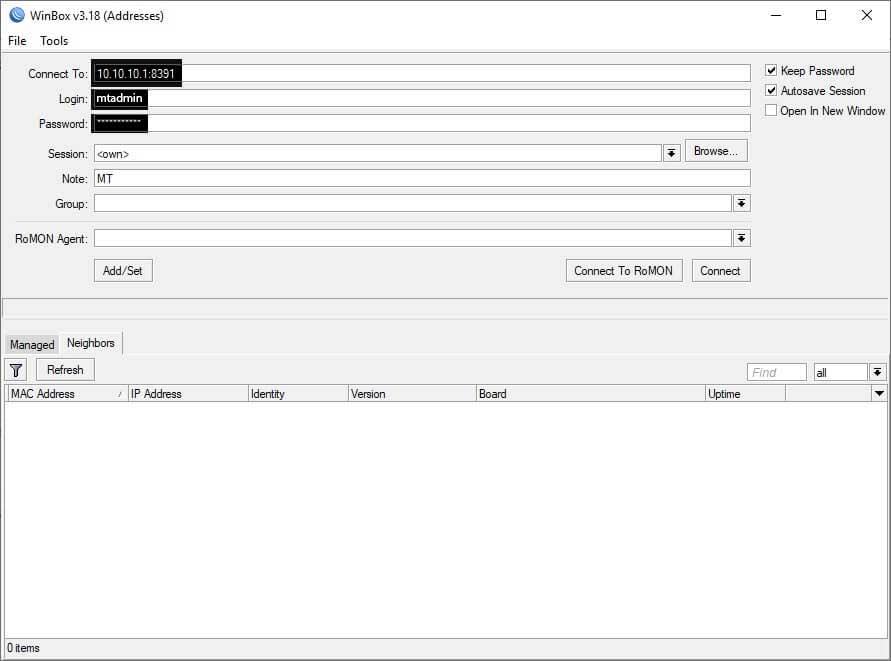

Также вам понадобится программа управления WinBox 3.18, которую вы также можете скачать либо с моего сайта, либо с сайта MikroTik.com.

Обновить устройство очень легко: открываем интерфейс WinBox -> Files и просто перетаскиваем скаченный файл методом drag`n`drop в окошко Files, а затем перезагружаем устройство System -> Reboot -> Yes.

Имеем:

MikroTik, которому в порт ether1 приходит провод от провайдера, а в порт ether3 провод подключенный в сетевуху компа.

Порты со 3-го по 5-ый объединяю в бридж. В случае если если для получения интернета от провайдера необходимо осуществить подключение типа PPTP и др., то в инструкции меняем под себя в правилах ether1 на интерфейс PPTP или иной ....

Настройку приведу через Winbox и в терминале, а для примера буду использовать RB951Ui-2nD.

Итак, начнём.

Для самых нетерпеливых ссылка на раздел быстрой настройки в терминале, но только после обновления версии прошивки!

Подразумевается, что у нас в руках сброшенный на заводские настройки, а если нет, то берем зубочистку/скрепку/отвёртку, выключаем устройство, зажимаем RESET и подключаем питание.

Ждём, пока замигает индикатор USR и вытаскиваем зубочистку/скрепку/отвёртку.

Ждём сброса и перезагрузки.

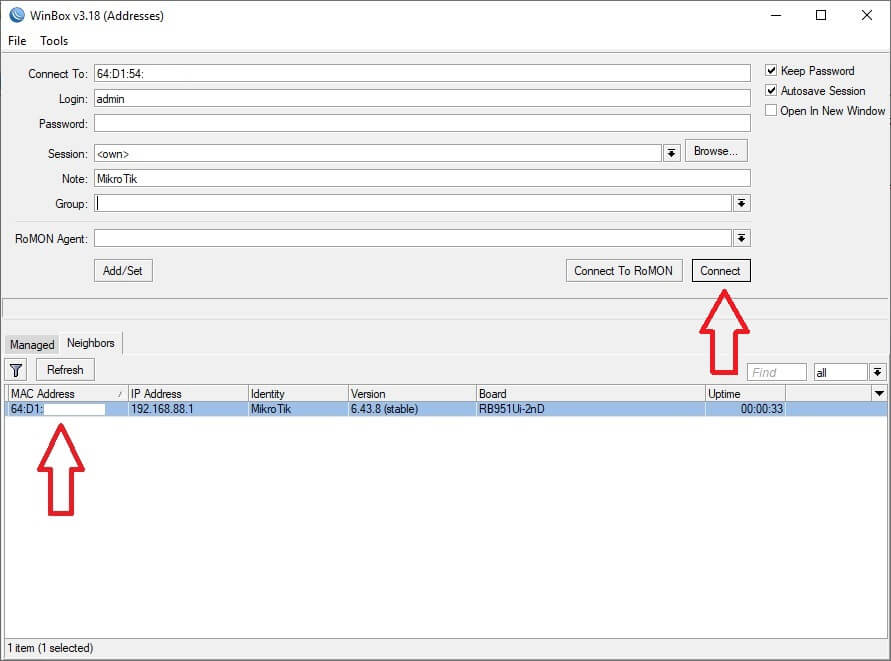

Качаем Winbox с сайта Mikrotik.com и запускаем.

Дважды мышкой по MAC-адресу появившегося в списке устройства.

Login: admin

Password: пустой

Жмакаем на кнопочку Connect и попадаем в интерфейс.

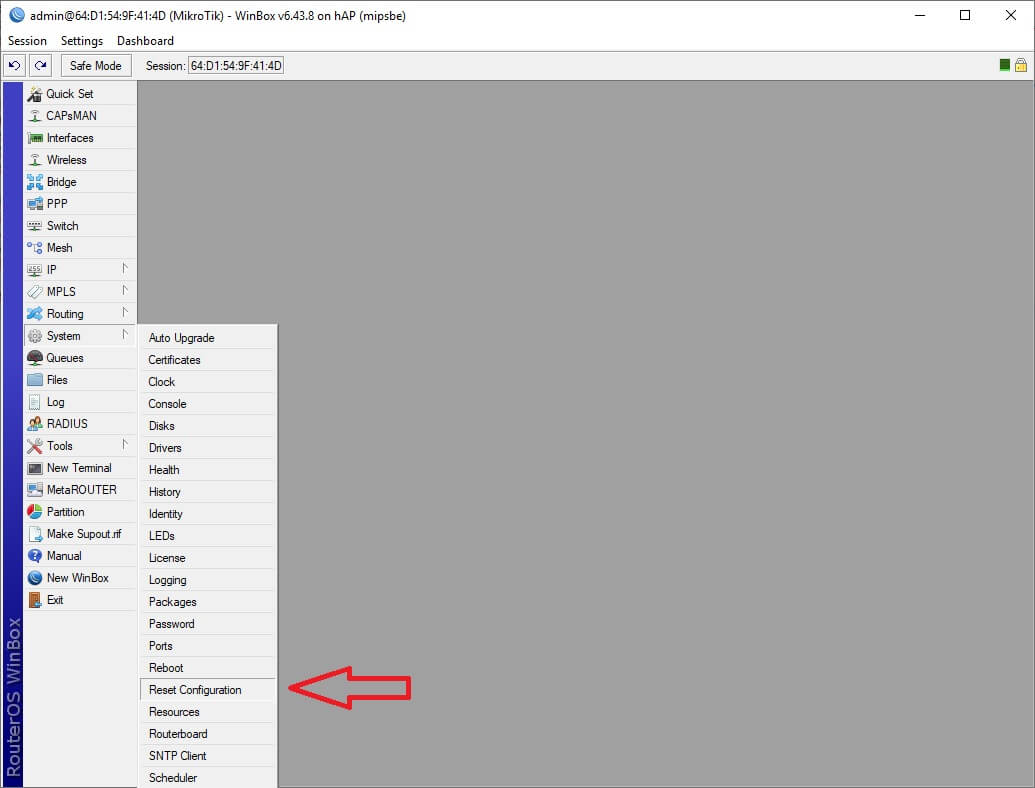

System -> Reset Configuration

Расставляем галочки как на рисунке и Reset Configuration -> Reboot

Или то же самое в терминале:

/system reset-configuration no-defaults=yes skip-backup=yes

Повторяем процедуру подключения к устройству.

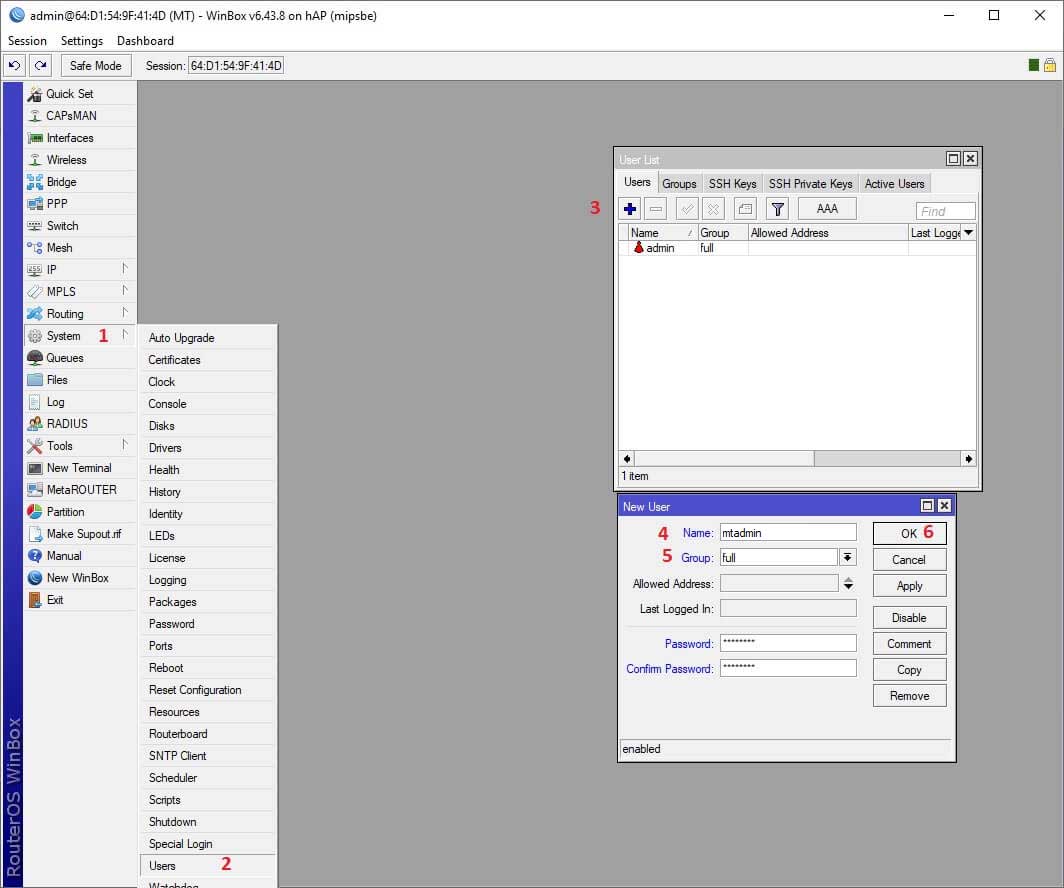

Добавляем пользователя взамен штатному и пароль сложнее, символов больше.

Ни в коем случае не используйте простые пароли, а-то недолго ваш роутер проживет без падений.

jJhgdJKkjbJRrdjhk8yG54dfGsjbJRrdjhk8yG54d - неплохой пароль ))))

Не забудьте свой пароль!!!

И удалим штатного пользователя admin выделив его в списке и нажав МИНУС.

System -> Users -> Плюсик

Name - имя пользователя

Group - full

password - пароль пользователя

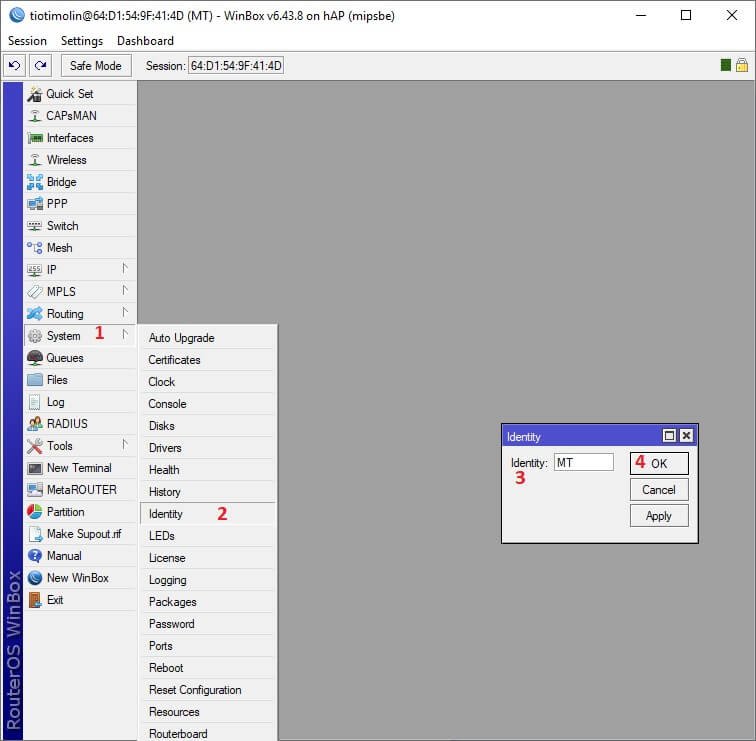

Изменим имя устройству (на ваше усмотрение, меня устроило MT)

System -> Identity

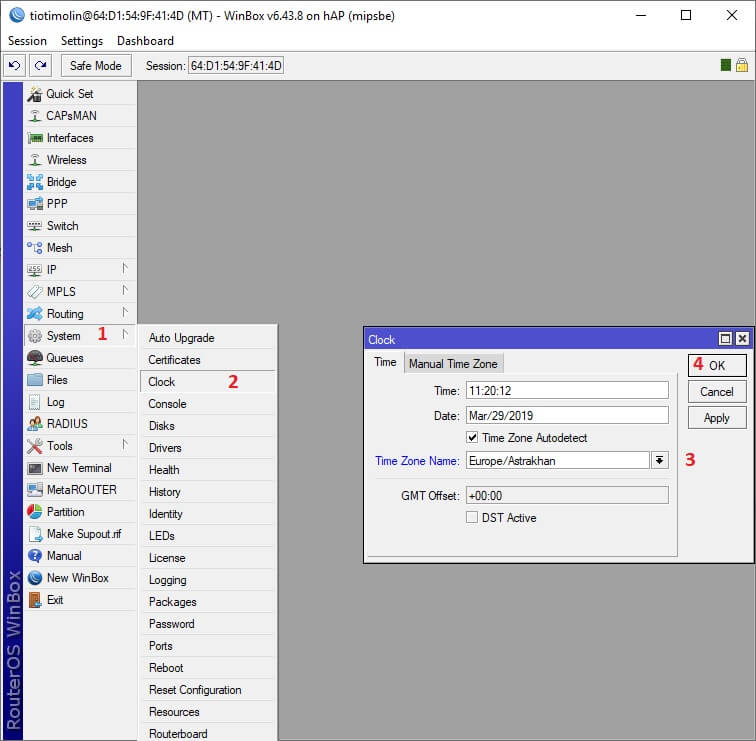

Установим правильный часовой пояс

System -> Clock

В пункте Time Zone name выбираем нужный часовой пояс. В моем случае город - Астрахань.

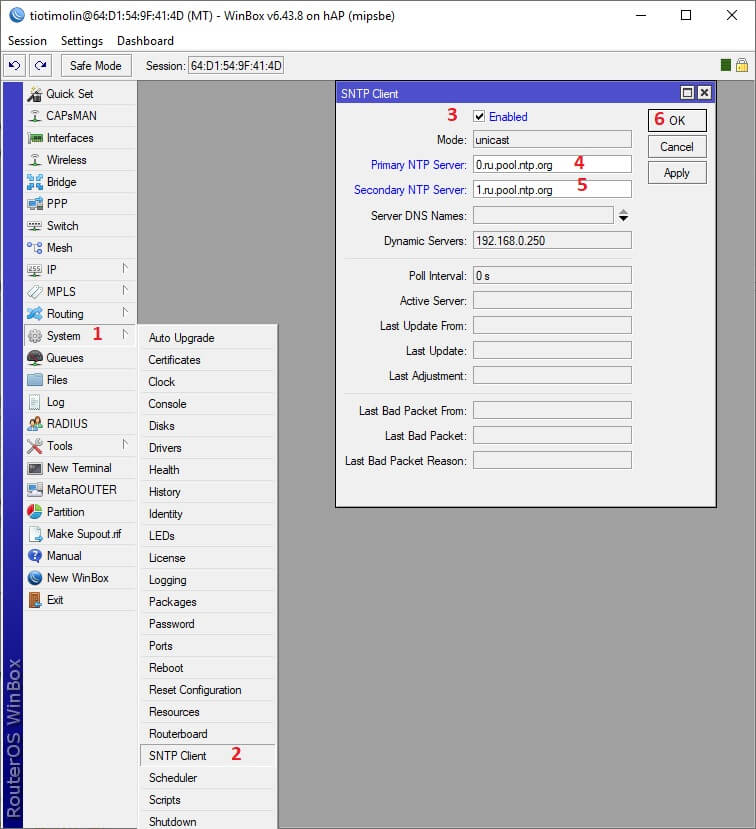

Настраиваем синхронизацию времени

System -> SNTP client

Ставим галочку Enabled и в полях Primary NTP server и Secondary NTP server прописываем предпочтительные серверы синхронизации.

Для себя я выбрал сервис ntppool.org и серверы 0.ru.pool.ntp.org и 1.ru.pool.ntp.org.

Те же действия в терминале (перед копи/пастом не забудьте сменить имя пользователя и пароль со звездочек, на ваш):

/user add name=mtadmin password=*************** group=full disabled=no

/user remove admin

/system identity set name=MT

/system clock set time-zone-name=Europe/Astrakhan time-zone-autodetect=no

/system ntp client set enabled=yes server-dns-names=0.ru.pool.ntp.org,1.ru.pool.ntp.org,3.ru.pool.ntp.org

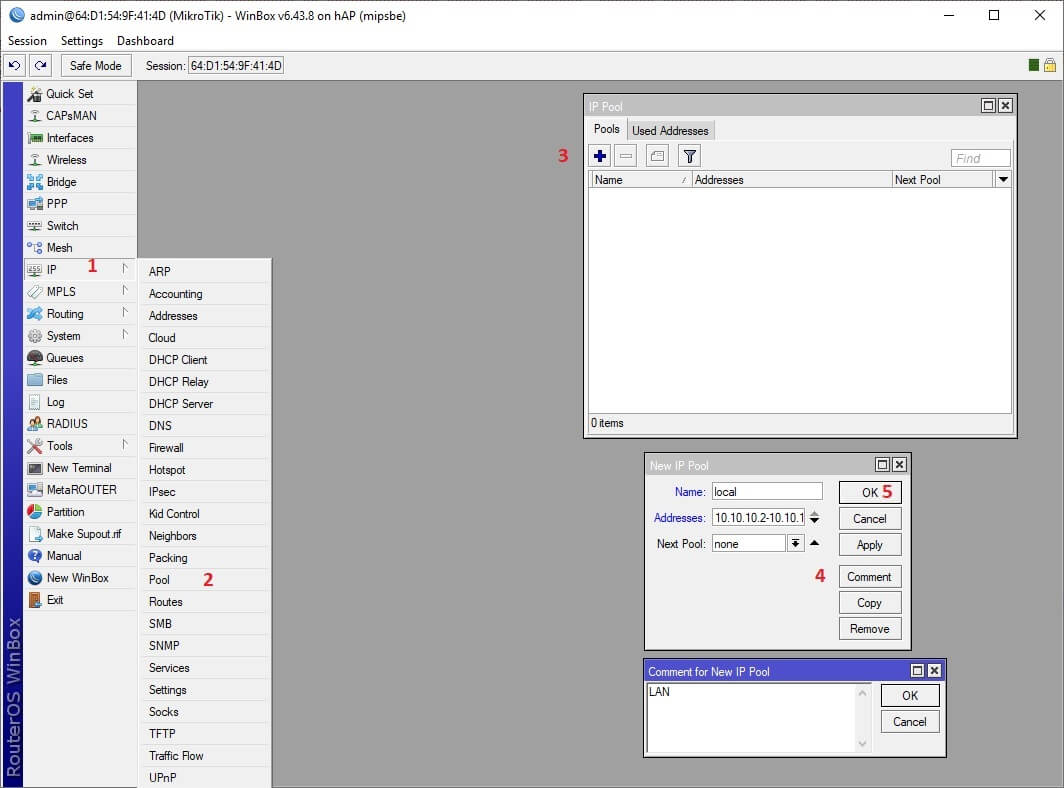

Определим диапазон раздаваемых DHCP сервером адресов

IP -> pool -> Плюсик

Name - local

Addresses - 10.10.10.100-10.10.10.254

Comment - LAN

OK -> OK

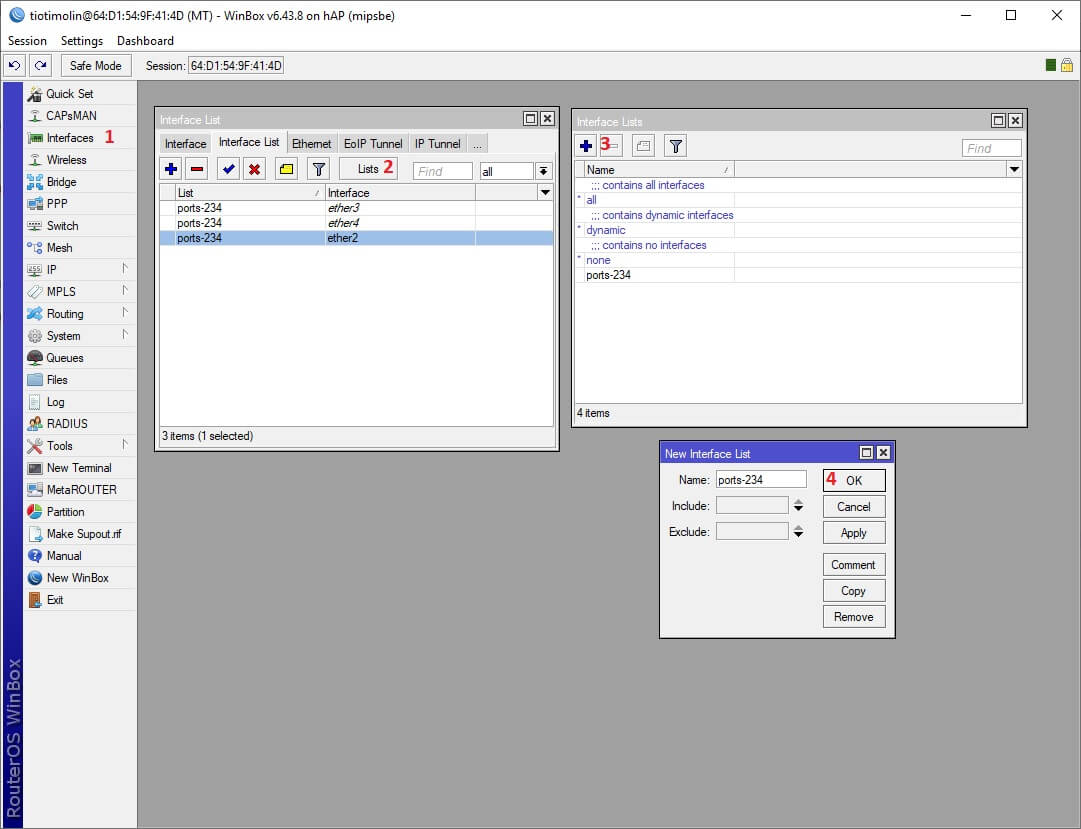

Добавим список интерфейсов, смотрящих в локальную сеть в отдельный список.

Interfaces -> Interface list -> Lists -> Плюсик

В поле Name вписываем ports-345 (т.к. в этот список я добавляю интерфейсы ether3, ether4, ether5)

Затем Interfaces -> Interface list -> Плюсик и последовательно в список, именованный ports-345 добавляем выше указанные интерфейсы.

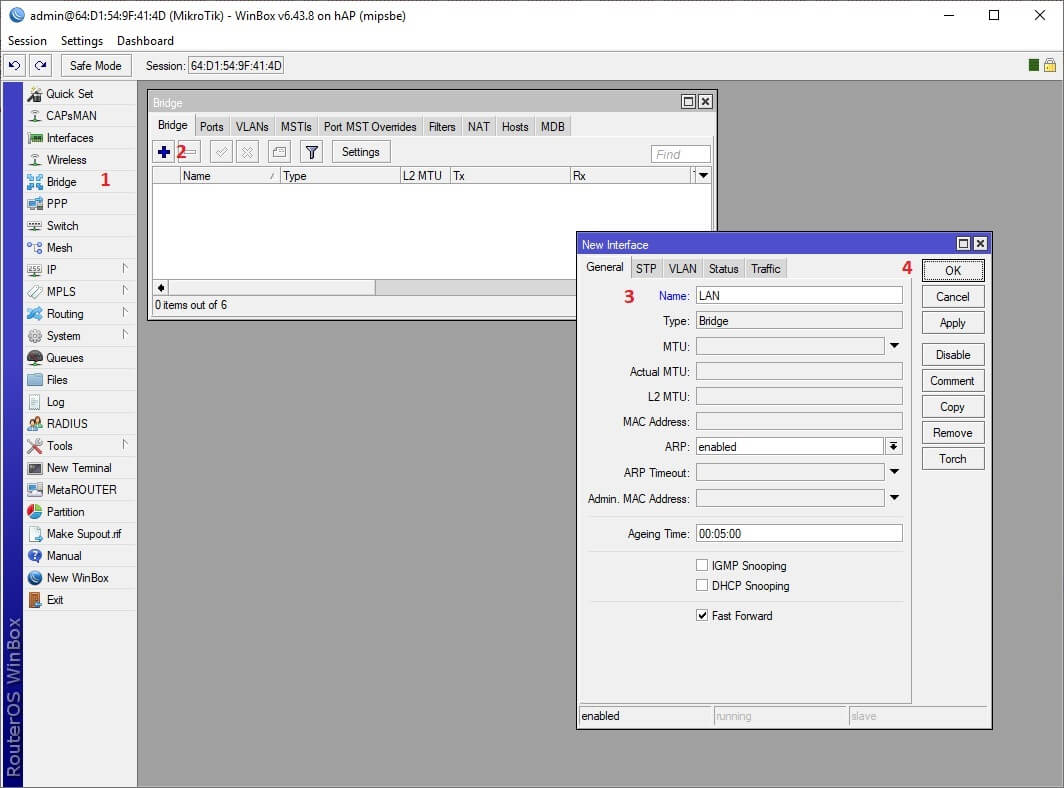

Пора создать бридж и объединить порты со 3 по 5 через список интерфейсов:

Добавляем бридж:

Bridge -> Плюсик

Name - LAN -> OK

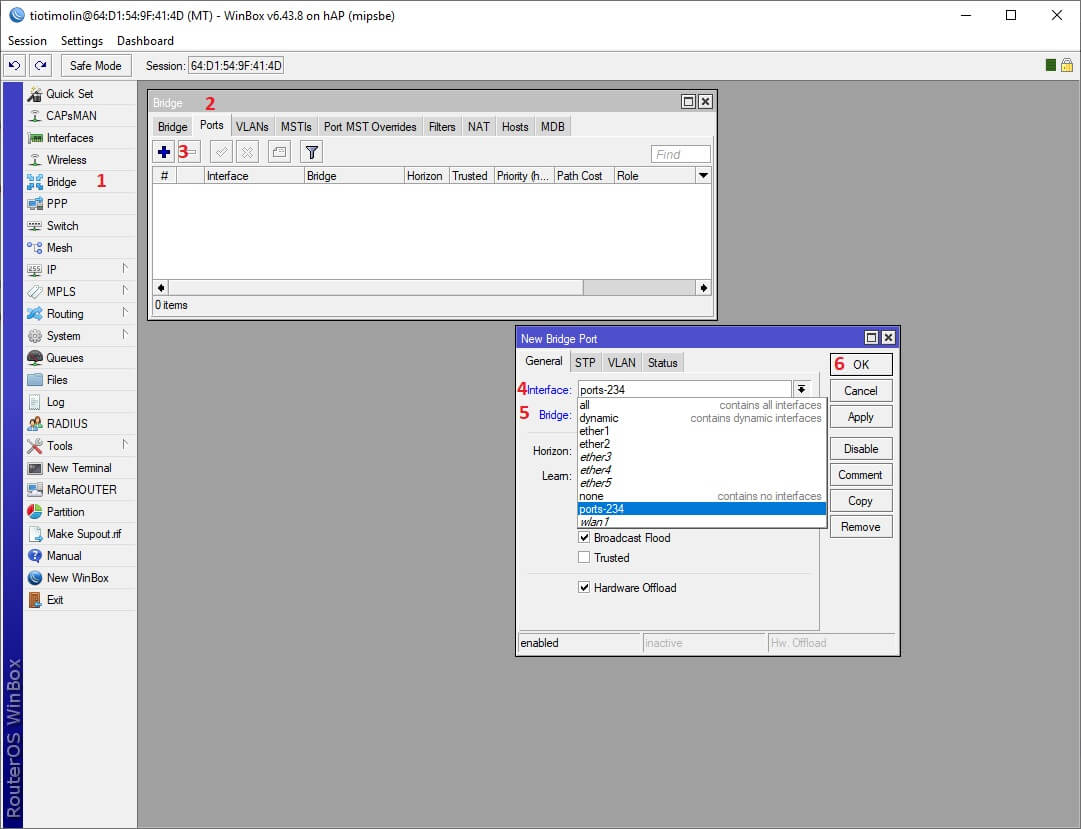

Включаем в бридж порты:

Bridge -> вкладка Ports -> Плюсик

Interface - ports-345

Bridge - LAN

Добавим список интерфейсов, смотрящих наружу в отдельный список.

Interfaces -> Interface list -> Lists -> Плюсик

В поле Name вписываем WAN-interfaces (т.к. в этот список я добавляю интерфейсы ether1, ether2)

Затем Interfaces -> Interface list -> Плюсик и последовательно в список, именованный WAN-interfaces добавляем выше указанные интерфейсы.

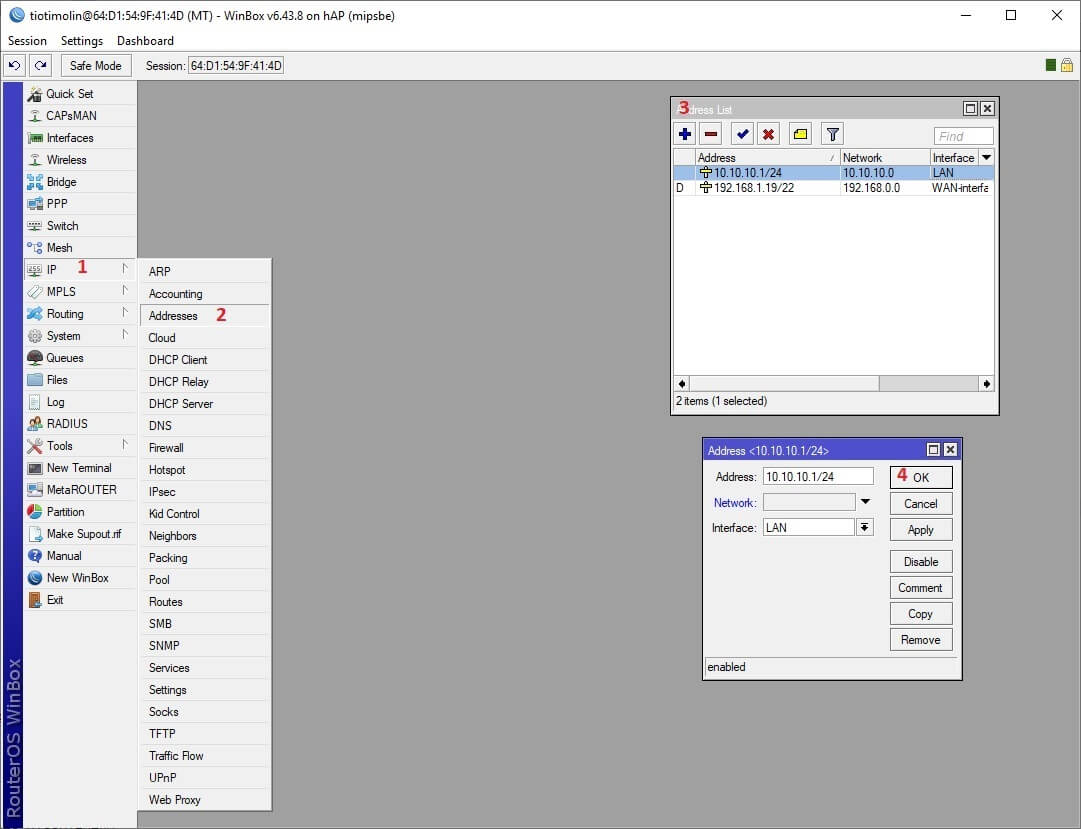

Пора назначить роутеру IP-адрес, который будет принадлежать созданному бриджу и отвечать из локальной сети:

IP -> Addresses

В открывшемся окошке Address List жмакаем плюсик и прописываем (поле Network не трогаем, т.к. маска уже прописана в поле Address /24):

Address 10.10.10.1/24

Interface - LAN

Далее настраиваю DHCP клиента для автоматического получения настроек от провайдера на интерфейсе ether1:

IP -> DHCP client -> Плюсик

Выбираем интерфейс ether1 -> Add default route - YES -> OK

По аналогии DHCP клиента для автоматического получения настроек от провайдера на интерфейсе ether2:

В случае если ваш провайдер выдал вам статику, то необходимо зайти во вкладку IP - Addresses -> Плюсик

и вручную прописать адрес, маску сети и выбрать интерфейс ether1 (если в первый порт воткнули провод от провайдера).

А также прописать маршрут по умолчанию (шлюз, адрес которого от прова получите):

IP -> Routes -> Плюсик

Dst. Address - 0.0.0.0/0

Gateway - IP шлюза провайдера.

Вышеописанное в терминале:

/ip pool add name=local ranges=10.10.10.100-10.10.10.254 comment="LAN"

/interface list add name=ports-345

/interface list member add interface=ether3 disabled=no list=ports-345

/interface list member add interface=ether4 disabled=no list=ports-345

/interface list member add interface=ether5 disabled=no list=ports-345

/interface bridge add name=LAN disabled=no

/interface bridge port add bridge=LAN interface=ports-345

/interface list add name=WAN-interfaces

/interface list member add interface=ether1 disabled=no list=WAN-interfaces

/interface list member add interface=ether2 disabled=no list=WAN-interfaces

/ip dhcp-client add interface=ether1 disabled=no add-default-route=yes

/ip dhcp-client add interface=ether2 disabled=yes add-default-route=yes

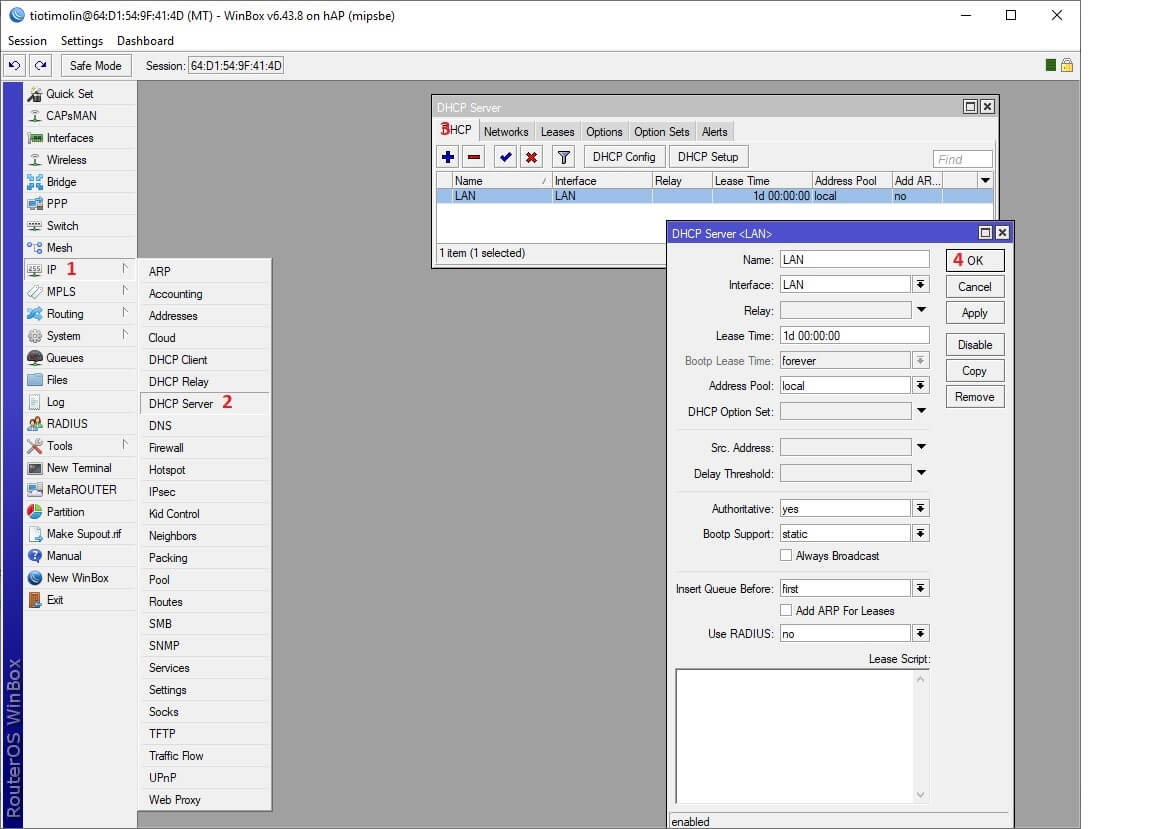

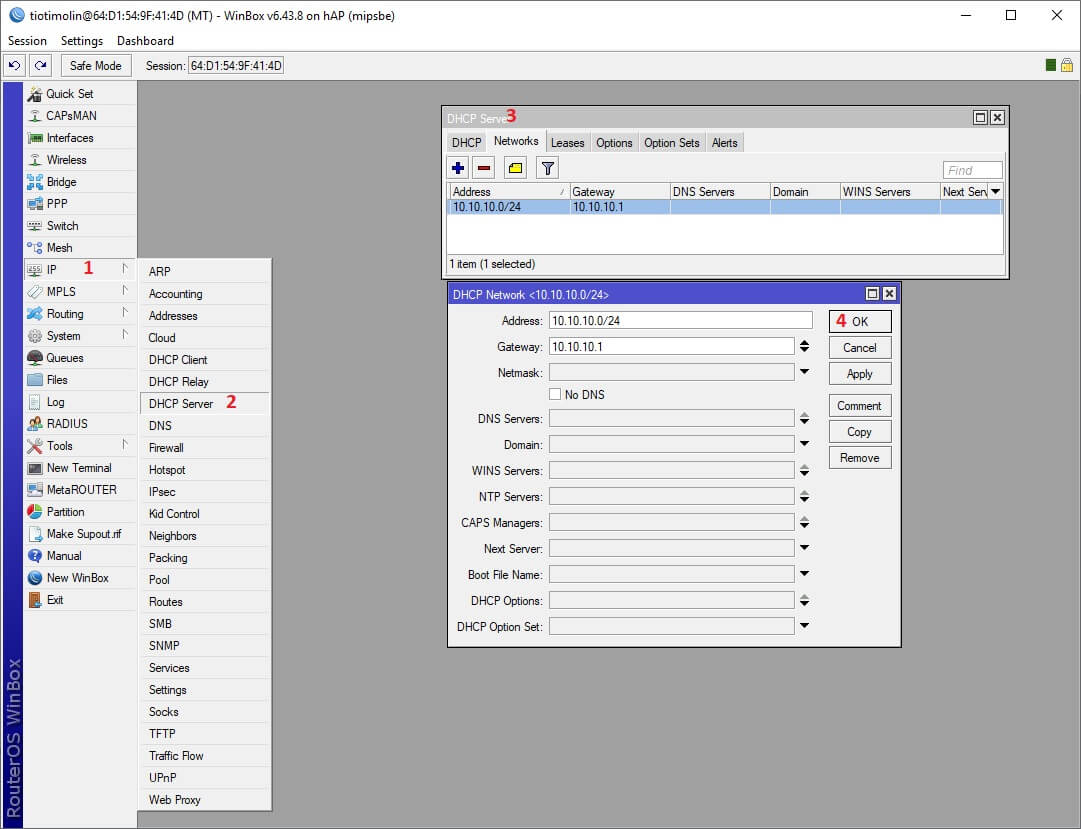

Настраиваем DHCP-сервер:

IP -> DHCP Server -> Плюсик

Name - LAN

Interface - LAN (выбор из списка)

Lease Time - 1d 00:00:00

Address Pool - local (выбор из списка)

IP -> DHCP Server -> Вкладка NETWORKS -> Плюсик

Address - 10.10.10.0/24

Gateway - 10.10.10.1

Добавим гугловский DNS-сервер в список:

IP -> DNS

В верхней строке Servers вписываем 8.8.8.8

В строках ниже будут адреса DNS-серверов, автоматически выданные провайдером

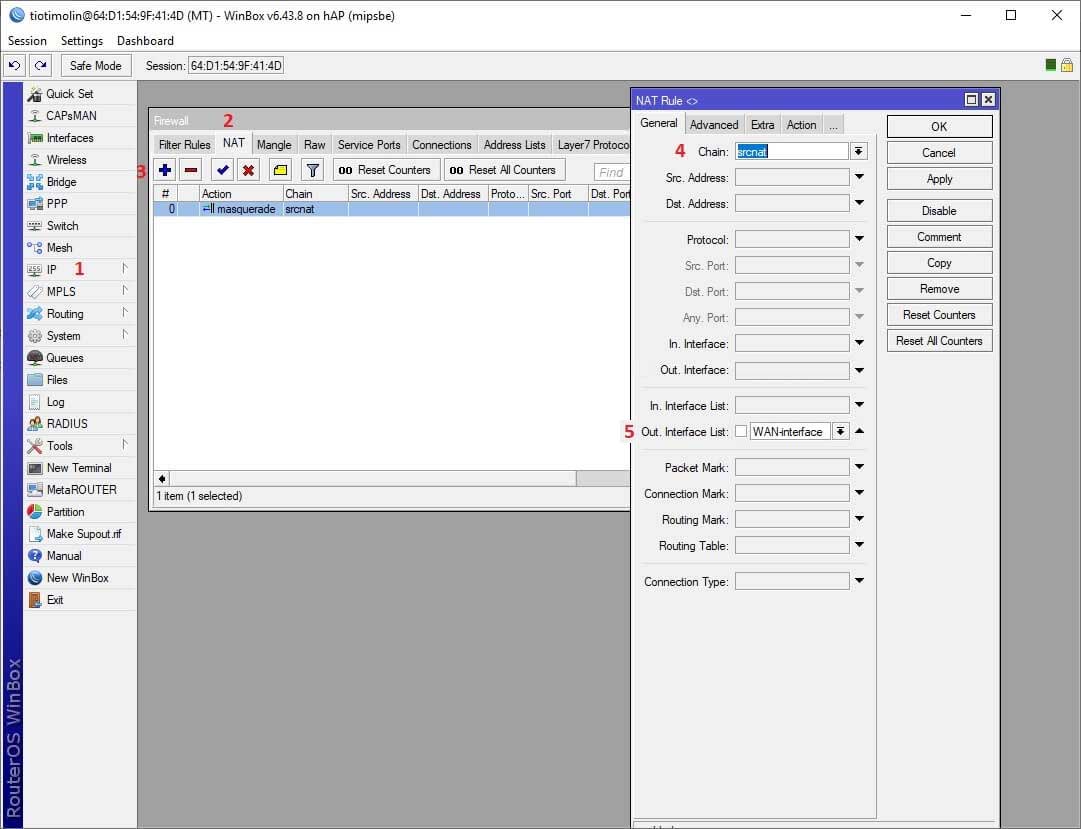

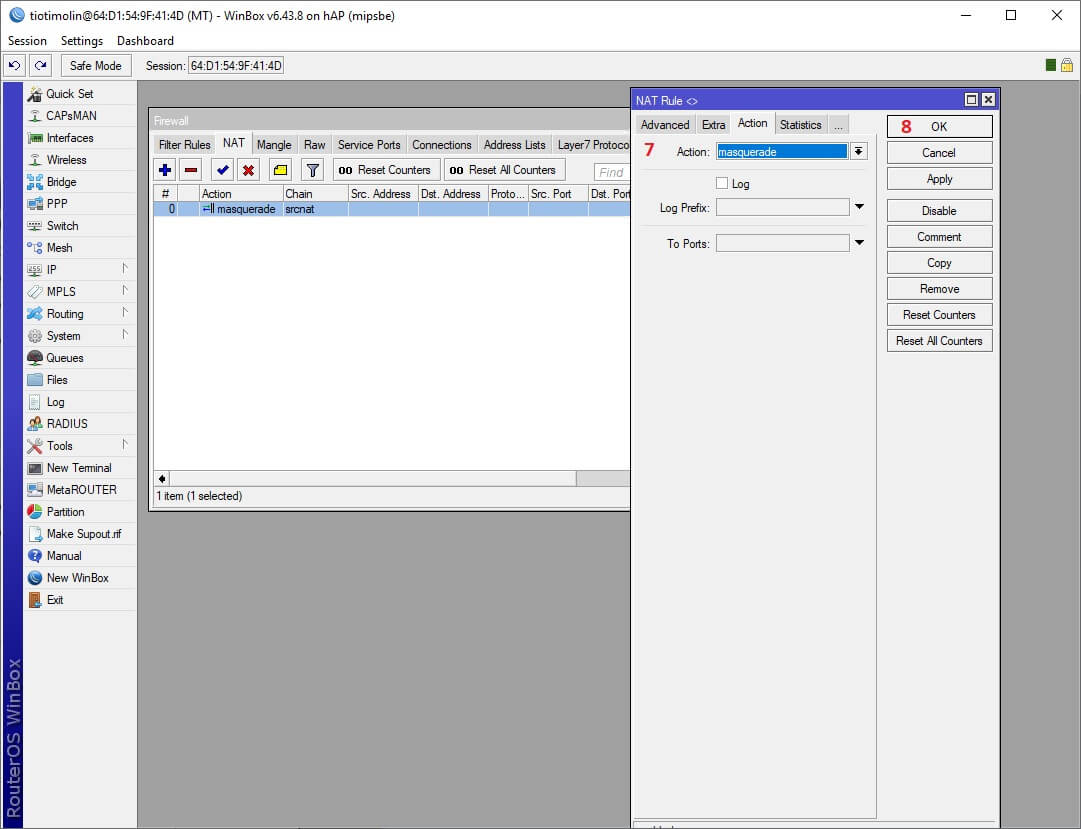

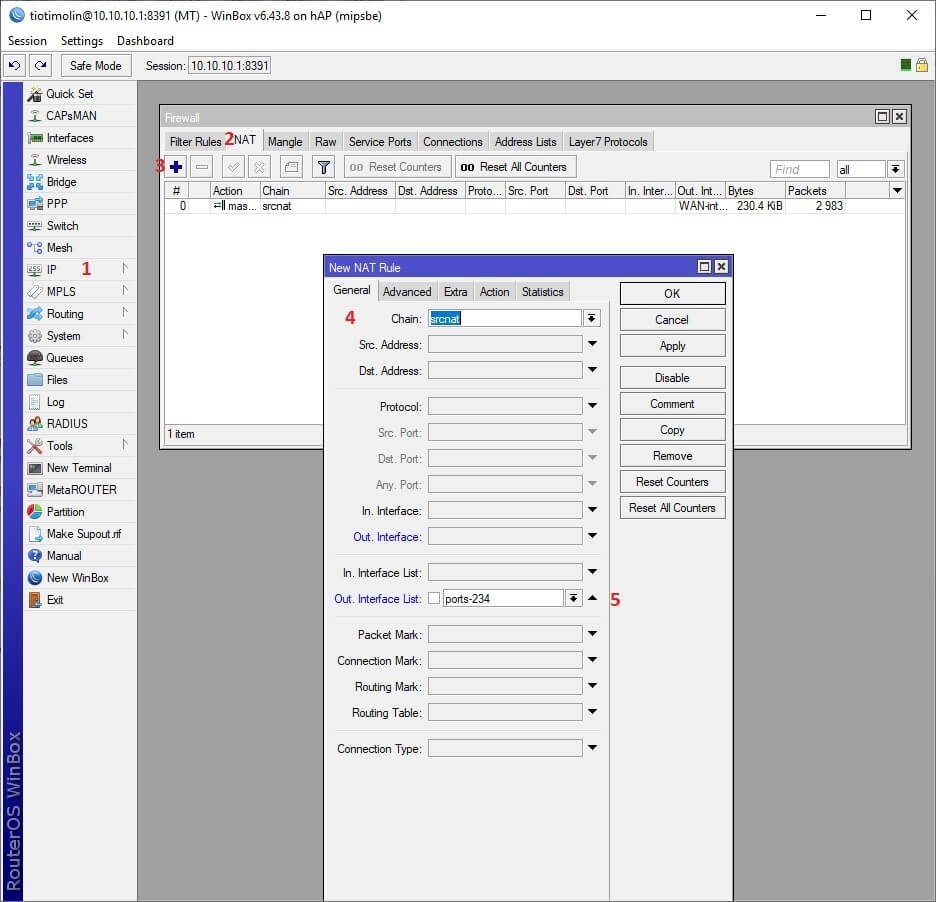

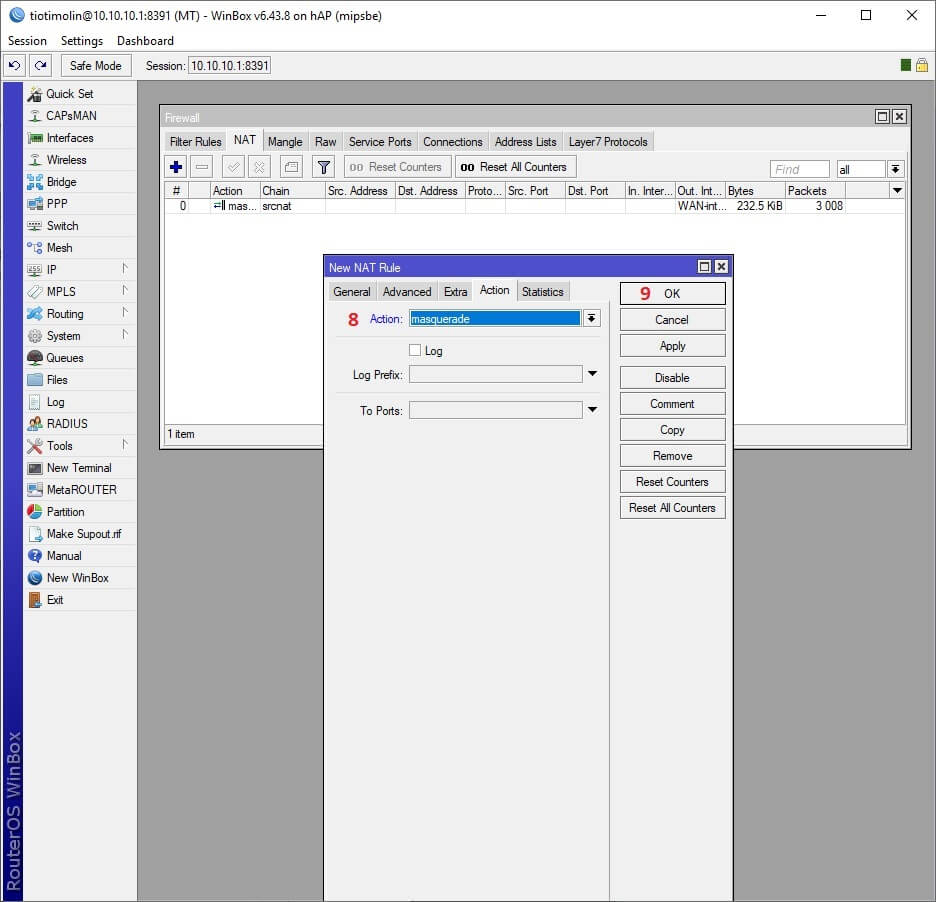

Настроим трансляцию адресов:

IP -> Firewall -> вкладка NAT -> Плюсик

Вкладка General: Chain - Srcnat, Out. Interface List - WAN-interfaces

Вкладка Action: Action - masquerade

OK

Вышеописанное в терминале:

/ip address add disabled=no address=10.10.10.1/24 interface=LAN

/ip dhcp-server add name=LAN interface=LAN address-pool=local lease-time=1d authoritative=yes disabled=no

/ip dhcp-server network add gateway=10.10.10.1 address=10.10.10.0/24

/ip dns set servers=8.8.8.8

/ip firewall nat add chain=srcnat action=masquerade out-interface-list=WAN-interfaces

На данном этапе уже должен работать интернет на компьютере, который подключен к портам бриджа, но использовать не до конца настроенное устройство "в продакшене" крайне не рекомендую.

Неплохо бы сделать резервную копию настроек роутера на данном этапе.

Для этого: Files -> Backup -> Backup

Появившийся файл резервной копии можно просто перетащить на рабочий стол.

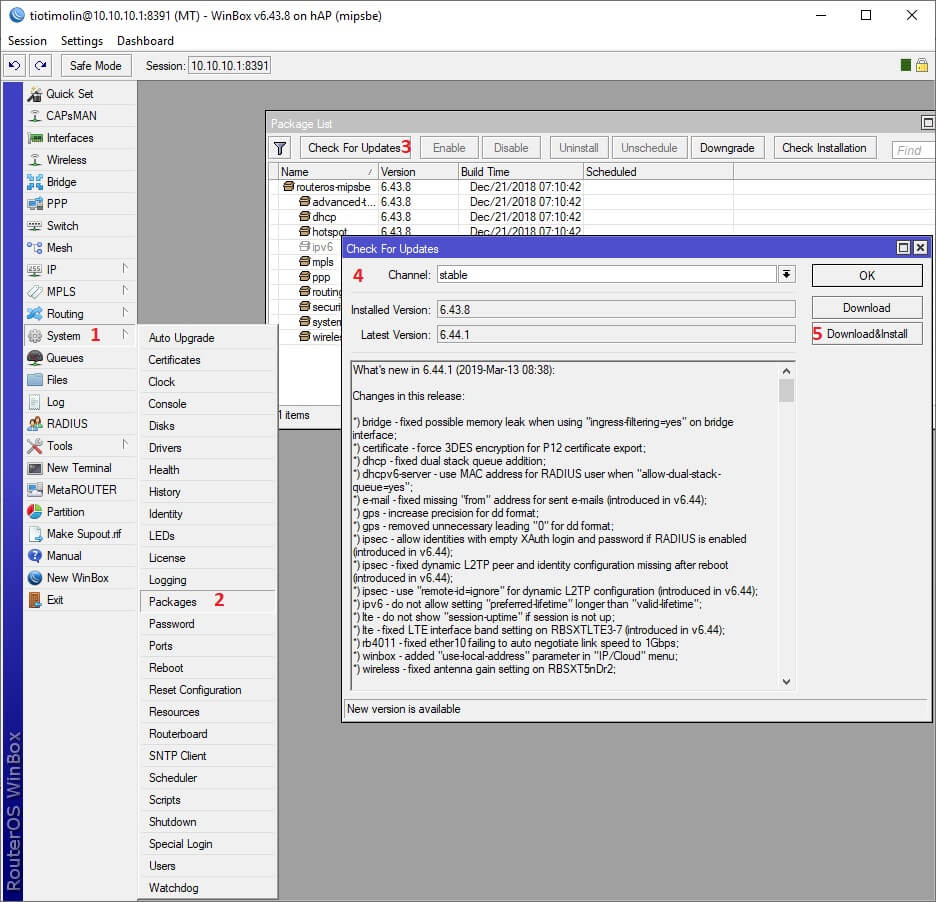

Обновим прошивку устройства (после данных манипуляций устройство автоматически перезагрузится!!).

Для этого стоит набраться терпения и дождаться подождать. На разных устройствах это может занять от 1 до 5 минут.

Не стоит вручную дёргать питание в этот момент!!!!

System -> Packages -> кнопка Check For Updates -> Channel "Stable" -> кнопка Download&Install

В терминале:

/system package update set channel=stable

/system package update check-for-updates

/system package update download

/system reboot

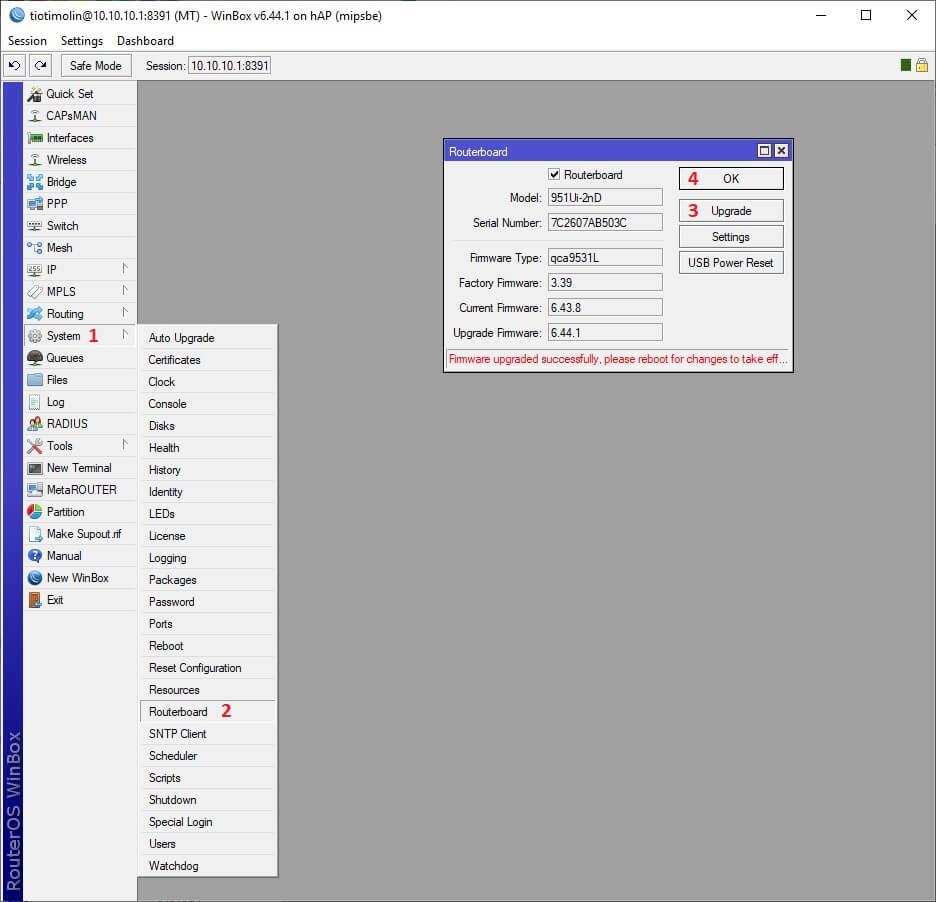

Обновим Firmware устройства (после данных манипуляций устройство нужно будет перезагрузить вручную!!):

System -> RouterBoard -> кнопка Upgrade

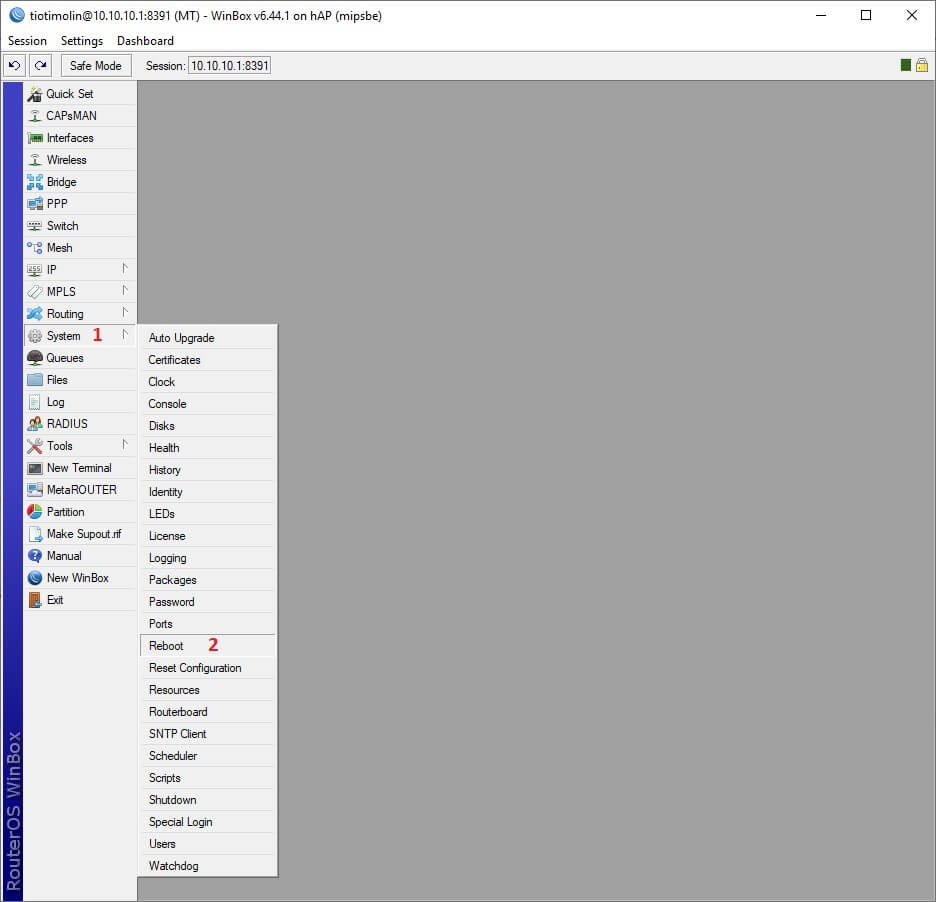

И перезагрузить

System -> Reboot -> OK

В терминале:

/system routerboard upgrade

/system reboot

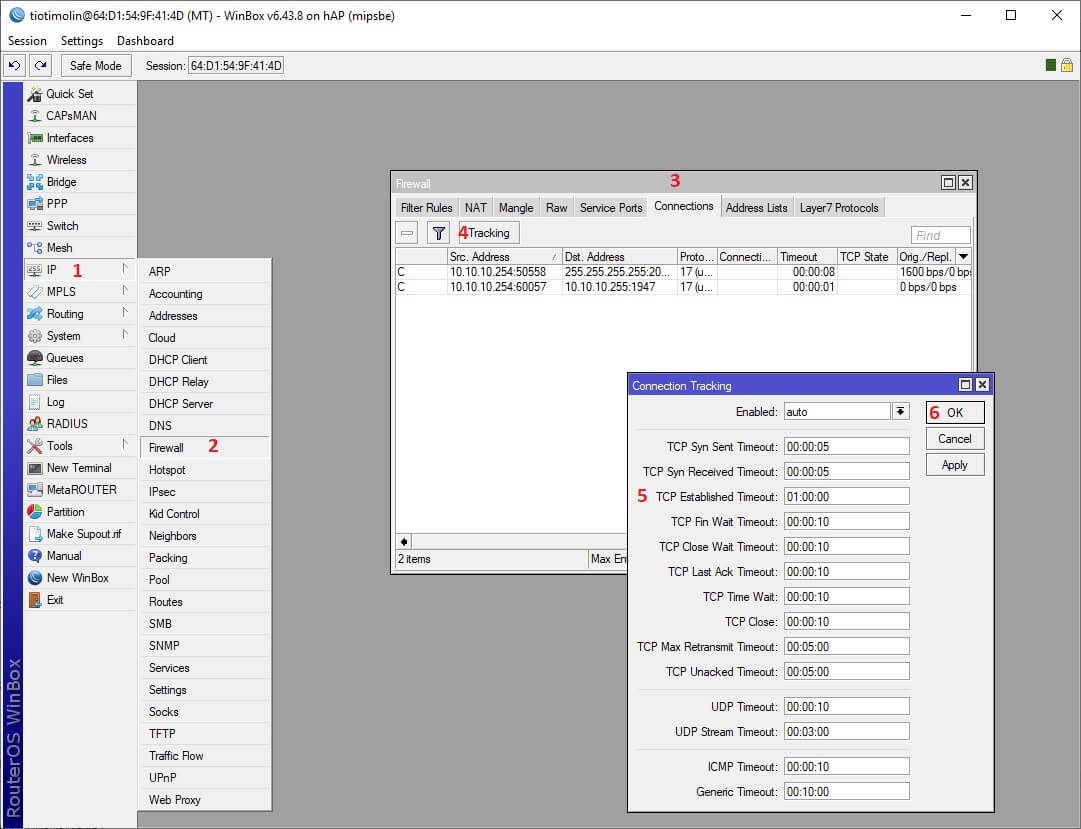

Уменьшим таймаут установленных соединений (дабы сутками они не висели в Connection tracker):

IP -> Firewall -> Вкладка Connections -> Кнопка Tracking

В третьей строке TCP Established Timeout пропишем значение 01:00:00

Этого вполне достаточно. Соединение не будет "убито" в случае передачи информации по нему.

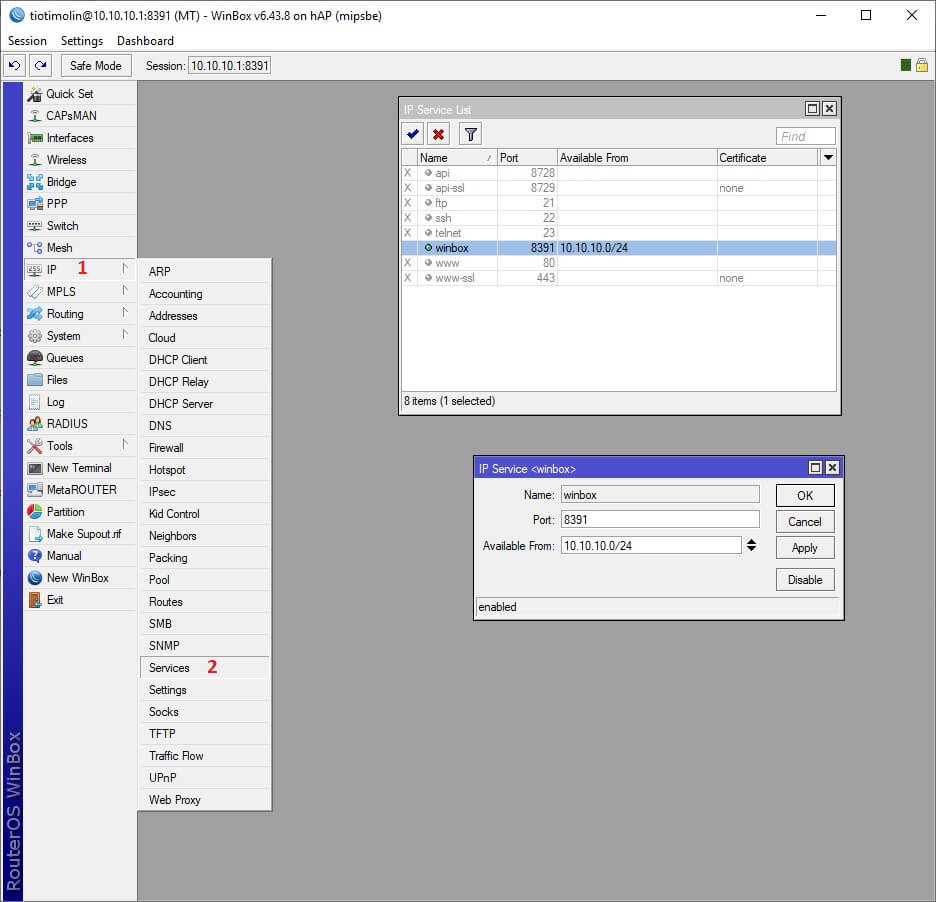

Далее отключим ненужные службы (если вы их не используете, выбирайте внимательно что отключать).

IP -> Services

В появившемся окне выбираем ненужную службу и в верхней части окна кликаем на крестик.

Я оставил только Winbox и изменил порт 8291 на нестандартный 8391 и сделал сервис доступным только из локальной сети 10.10.10.0/24:

Дабл клик на строке winbox:

Port - 8391

Available from - 10.10.10.0/24

Вышеописанное в терминале:

/ip firewall connection tracking set tcp-established-timeout=1h

/ip service {

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yes

set ssh disabled=yes

}

/ip service set winbox port=8391 address=10.10.10.0/24

Следом отключаем не используемые helper`ы (ALG или service port)

IP -> Firewall -> Вкладка Service Ports

Здесь отмечаем "неиспользуемые" и жмакаем крестик наверху.

То же в терминале:

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set h323 disabled=yes

set sip disabled=yes

set pptp disabled=yes

set dccp disabled=yes

set sctp disabled=yes

set udplite disabled=yes

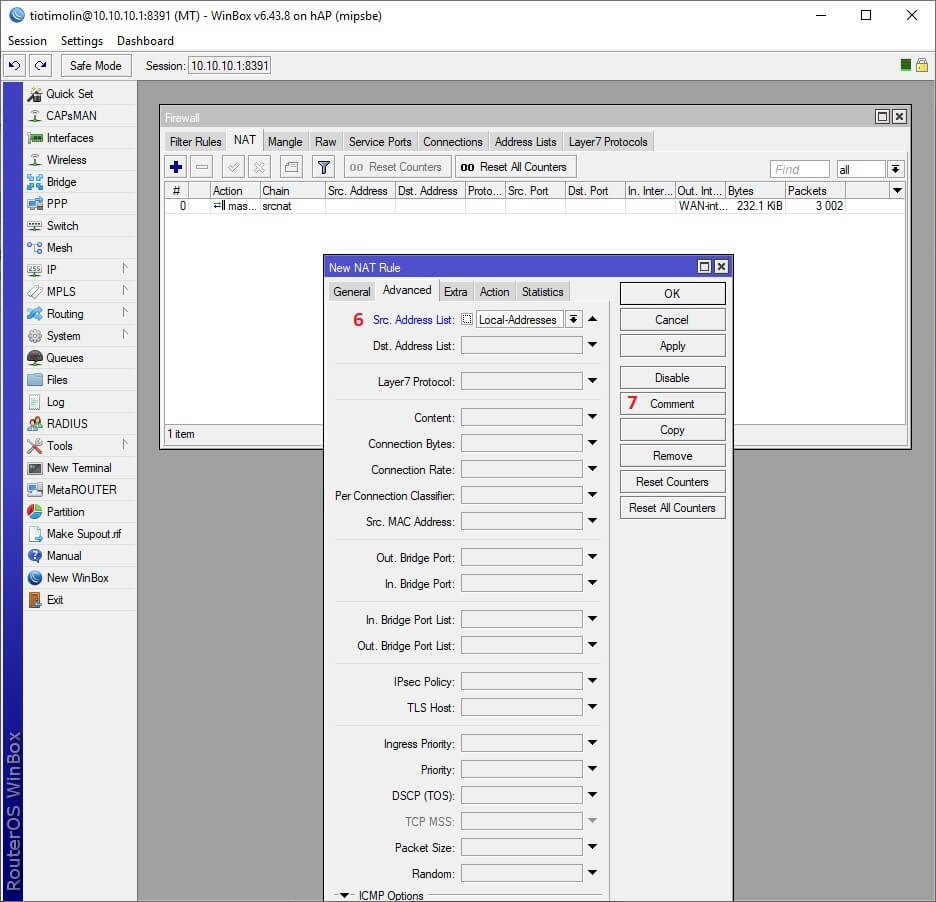

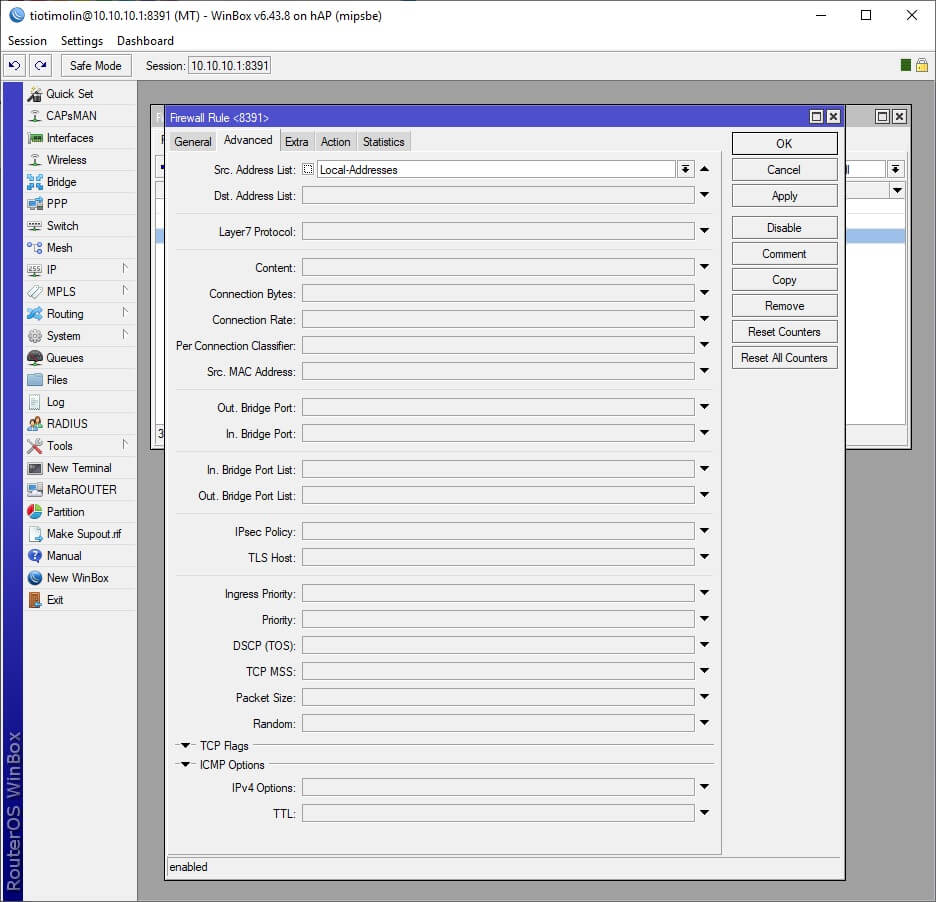

Создадим список адресов, принадлежащих локальной сети:

IP -> Firewall -> Вкладка Address Lists -> Плюсик

Name - Local-Addresses

Address - 10.10.10.0/24

По умолчанию правила NAT не работают из локальной сети.

Mikrotik на википедии предлагает решение Hairpin NAT.

Но необходимо создавать Source NAT правило под каждое правило «проброса портов». Это не совсем удобно и очень громоздко.

Мы решим эту проблему созданием одного правила:

IP -> Firewall -> Вкладка NAT -> Плюсик

Сhain - Scrcnat

Out-interface-list - ports-345

Src-address-list - Local-Addresses

Action - masquerade

Comment - NAT loopback masquerade for LAN

И поднять правило в списке.

То же в терминале:

/ip firewall address-list add address=10.10.10.0/24 list=Local-Addresses

/ip firewall nat add chain=srcnat action=masquerade out-interface-list=ports-345 src-address-list=Local-Addresses comment="NAT loopback masquerade for LAN”

Настало время заняться безопасностью ))

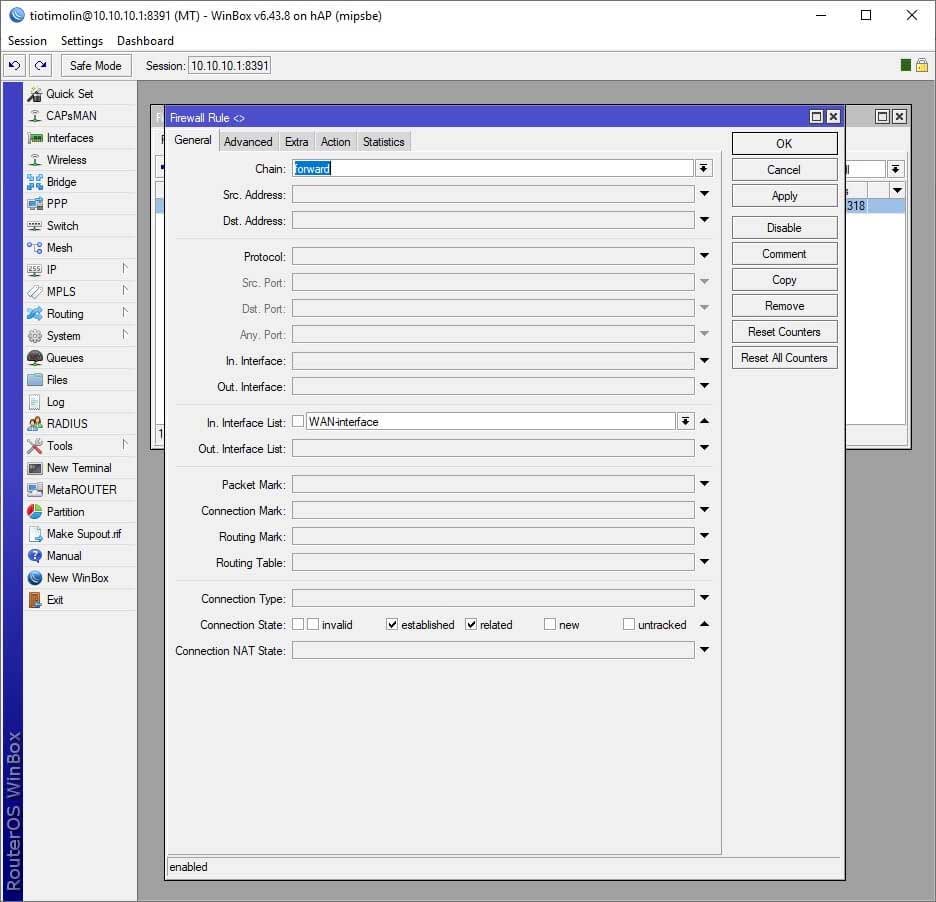

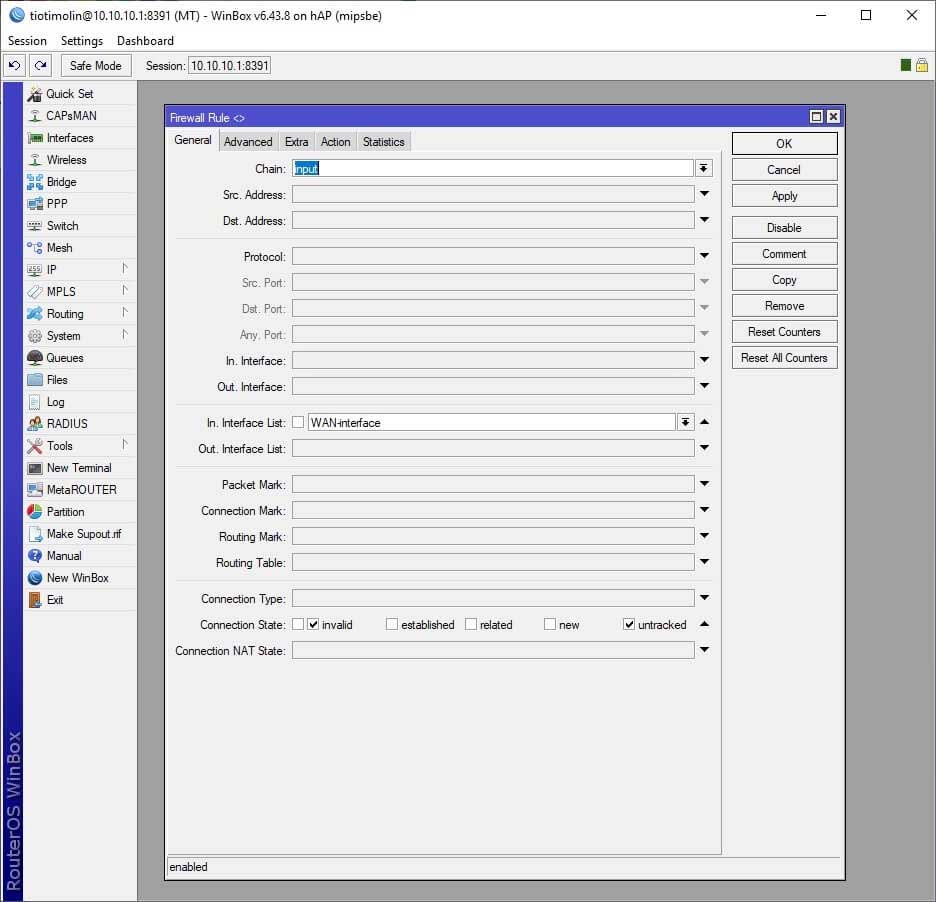

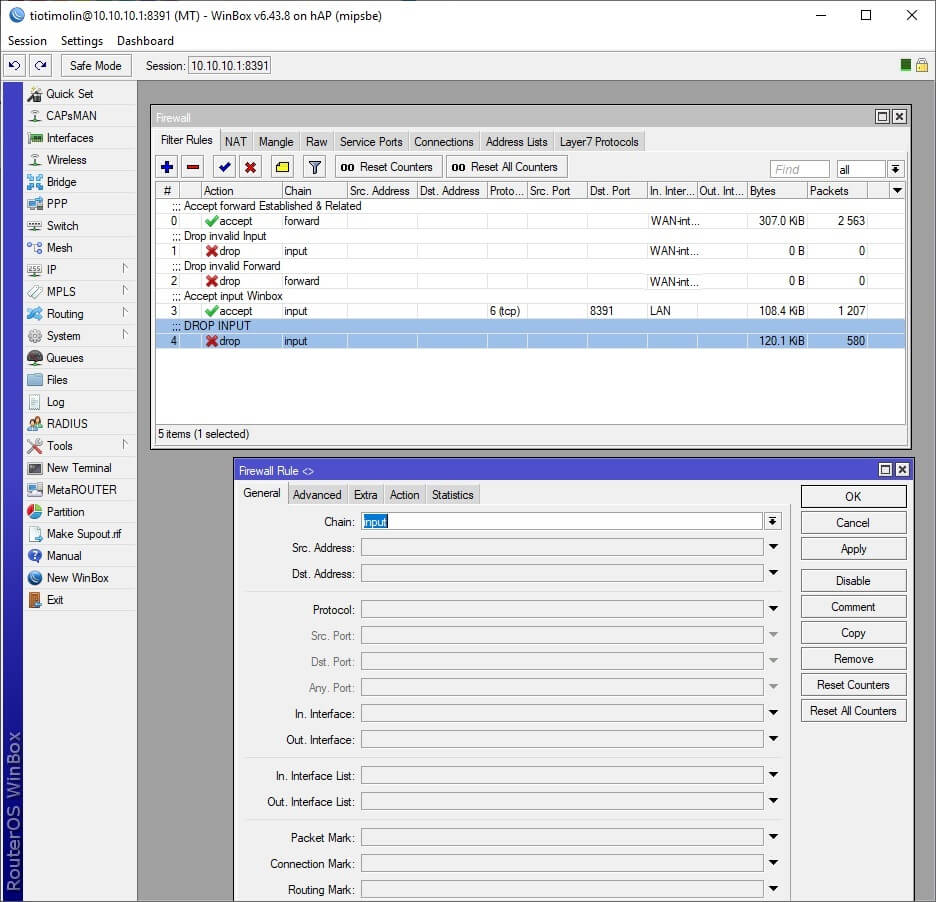

IP -> Firewall - Вкладка Filter Rules

Каждое правило мы будем добавлять ПЛЮСИКОМ.

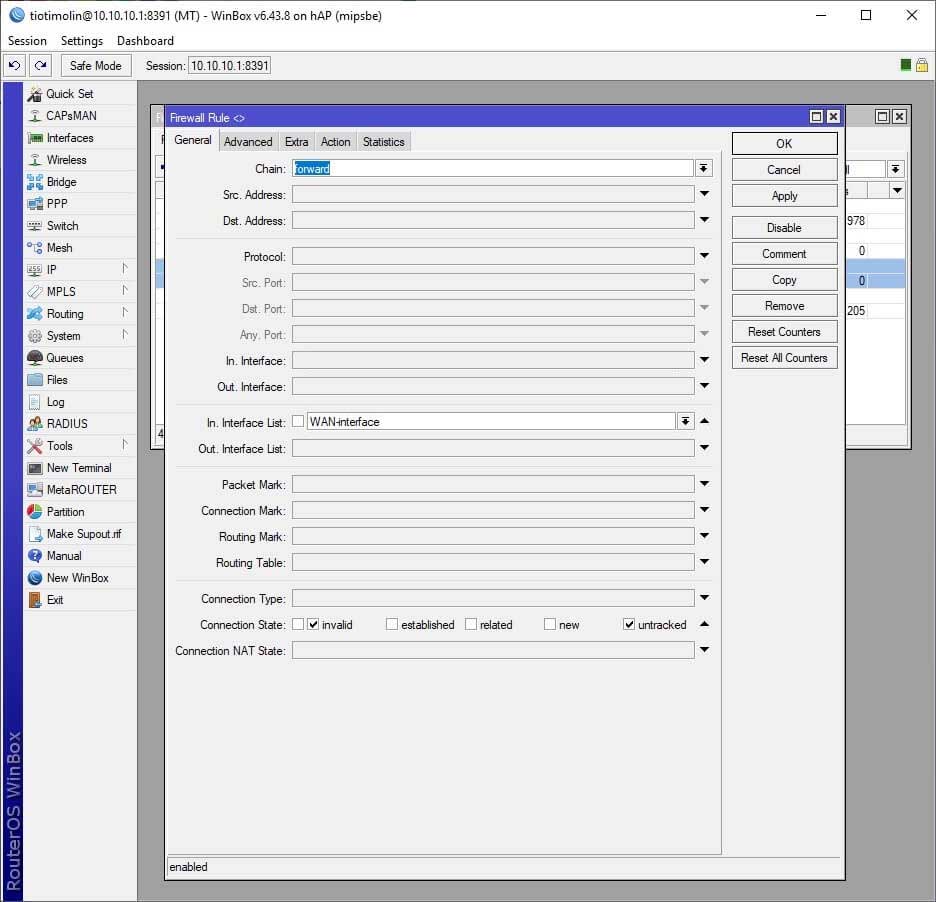

Первым делом включаем Established и Related пакеты в цепочке FORWARD:

chain=forward

in-interface-list - WAN-interfaces

connection-state - established и related (ставим обе галочки)

action - accept

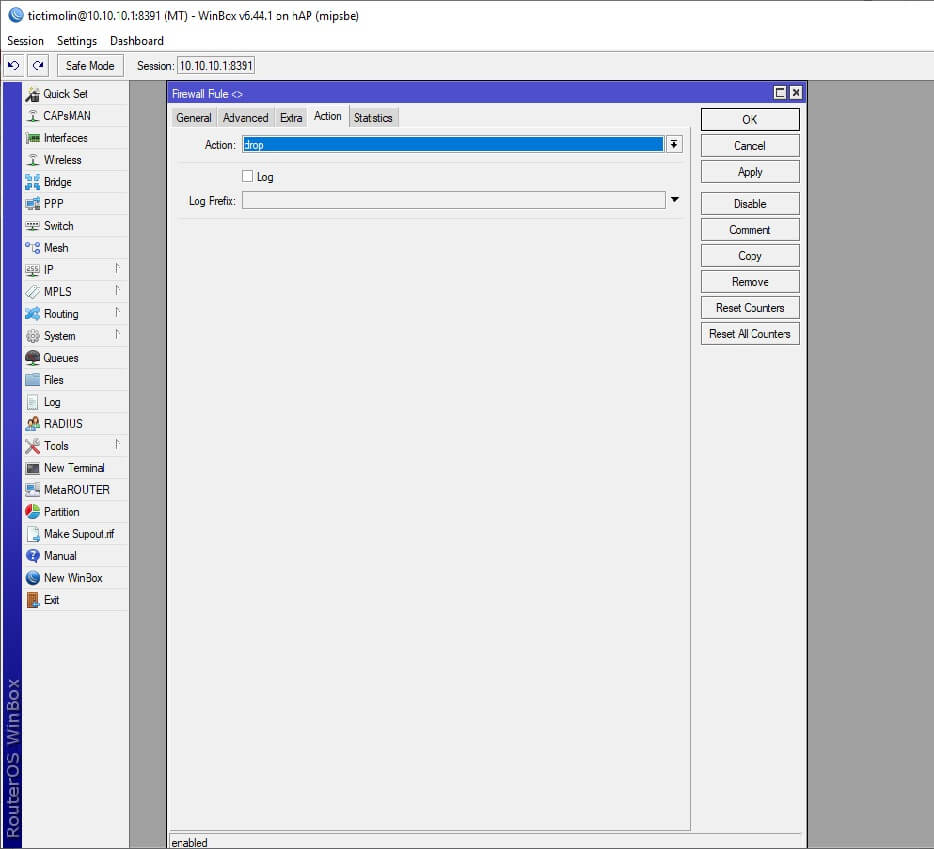

Отключаем INVALID пакеты в цепочке INPUT:

chain=input

in-interface-list - WAN-interfaces

connection-state - invalid

action - drop

И пакеты INVALID в цепочке FORWARD:

chain - forward

in-interface-list - WAN-interfaces

connection-state - invalid

action - drop

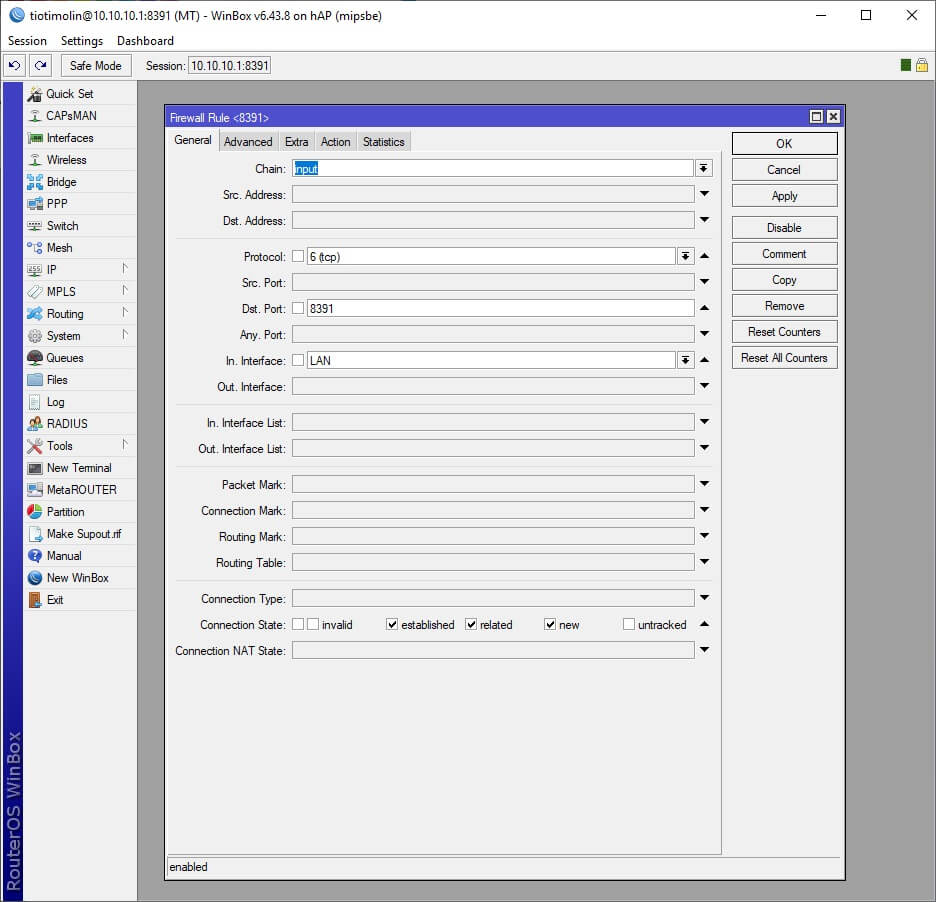

Для того, чтобы не потерять управление устройством создадим правило, которое разрешит нам подключаться из локальной сети:

chain - input

protocol - 6 (tcp)

dst-port - 8391 (мы изменяли стандартный порт 8291 на 8391)

in-interface - LAN

connection-state - new, established, related

src-address-list - Local-Addresses

action - accept

comment - "Accept input Winbox"

То же в терминале:

/ip firewall filter add chain=forward in-interface-list=WAN-interfaces connection-state=established,related action=accept comment="Accept forward Established & Related"

/ip firewall filter add chain=input in-interface-list=WAN-interfaces connection-state=invalid action=drop comment="Drop invalid Input"

/ip firewall filter add chain=forward in-interface-list=WAN-interfaces connection-state=invalid action=drop comment="Drop invalid Forward"

/ip firewall filter add chain=input protocol=tcp dst-port=8391 in-interface=LAN connection-state=new,established,related action=accept comment="Accept input Winbox"

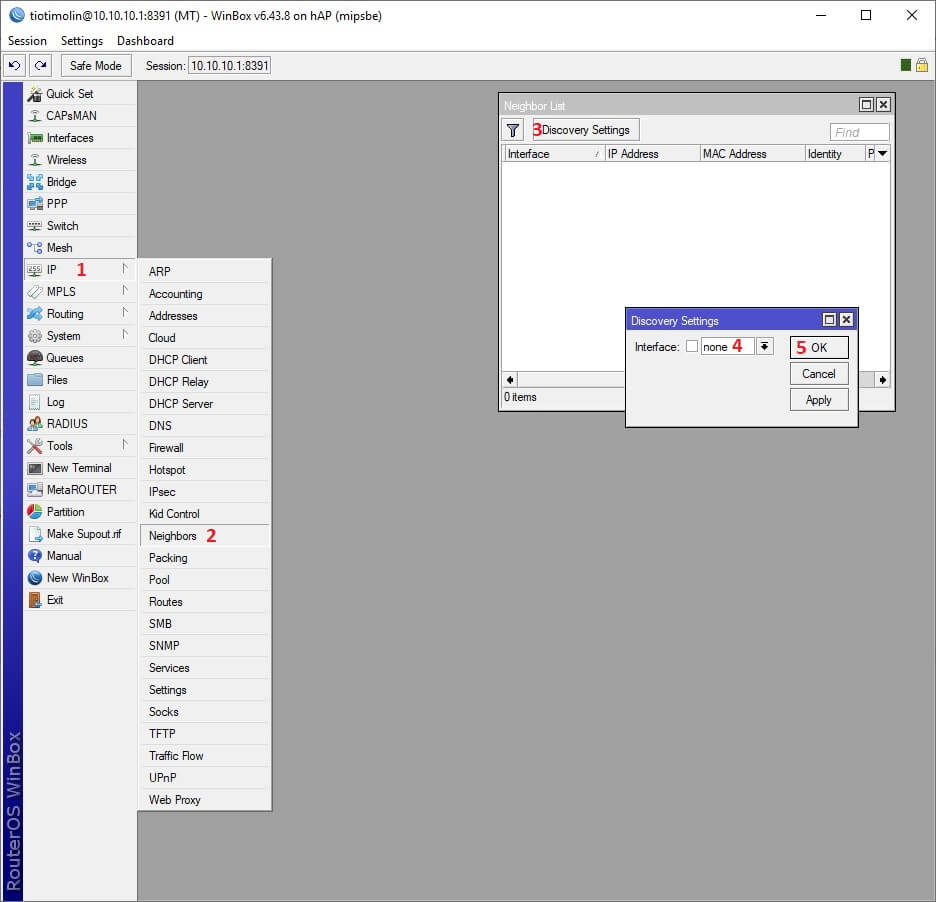

Отключаем обнаружение:

IP -> Neighbors -> Кнопка Discovery Settings -> Interface

Выбираем из списка значение none

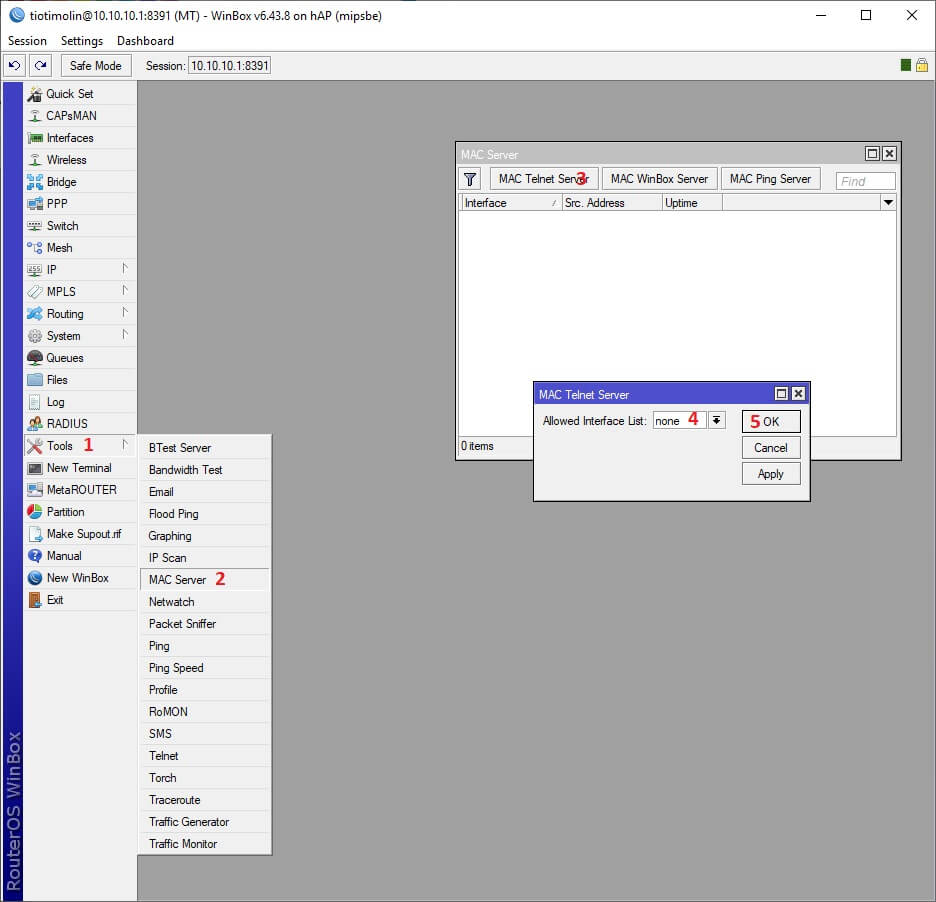

Tools -> Mac Server -> Кнопка MAC Telnet Server -> Allowed interface list

Выбираем из списка значение none

В дальнейшем мы больше не увидим устройство в списке Neighbors при подключении. Запомните, а лучше запишите реквизиты подключения и порт, или добавьте в список управляемых кнопкой Add/Set:

Следующим шагом мы будем отлавливать тех, кто сканирует порты и подбирает пароли к устройствам.

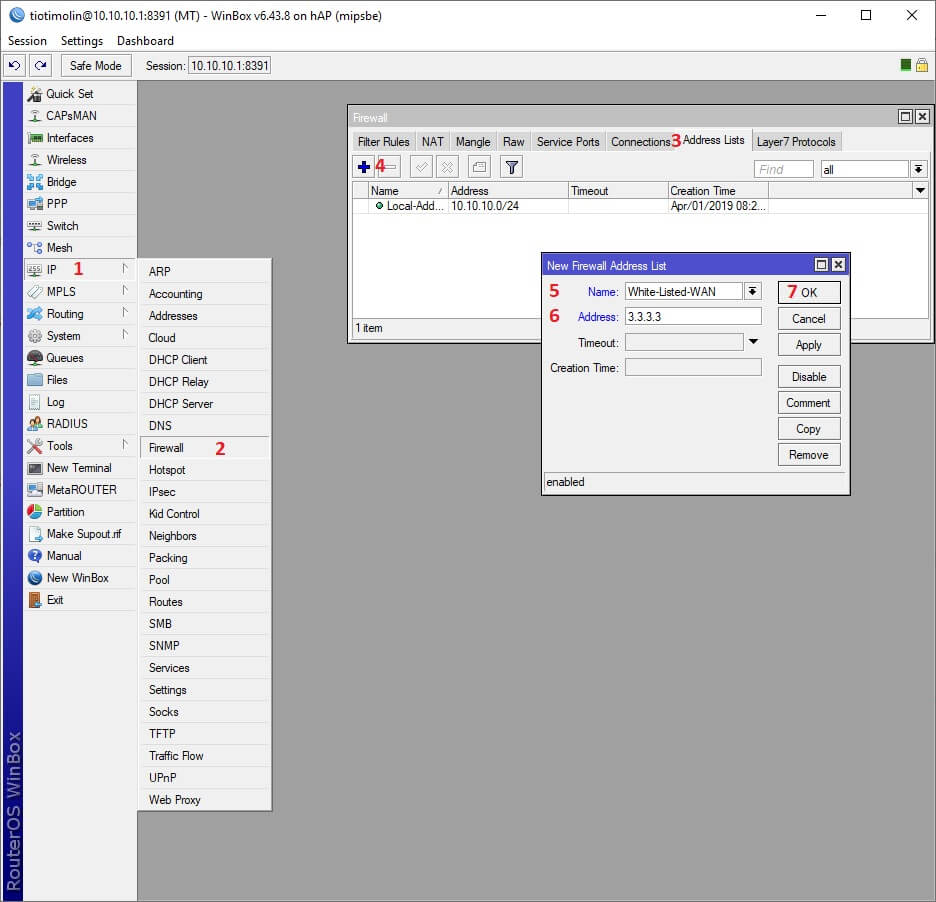

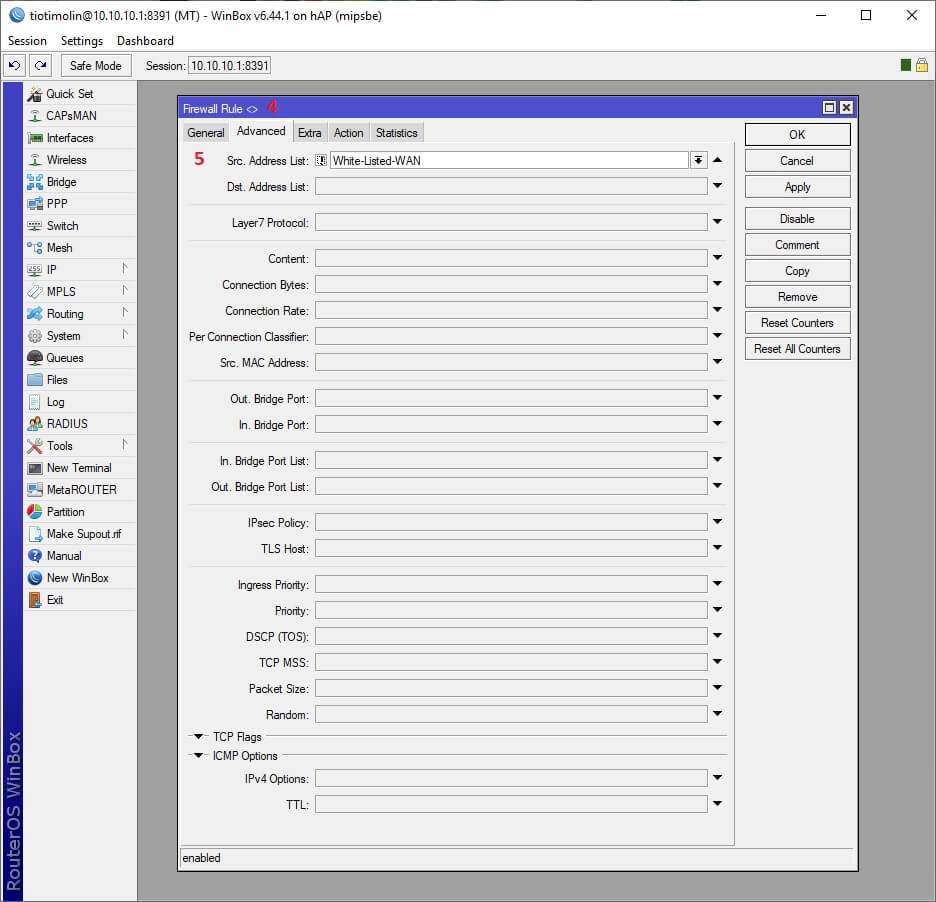

Если нам необходимо управлять устройством извне, то создадим список доверенных адресов White-Listed-WAN, с которых мы сможем в дальнейшем удаленно подключиться к устройству.

В примере используется адрес 3.3.3.3. Вместо него необходимо подставить ваши данные.

IP -> Firewall -> Вкладка Address Lists -> Плюсик

Name - White-Listed-WAN

Address - 3.3.3.3

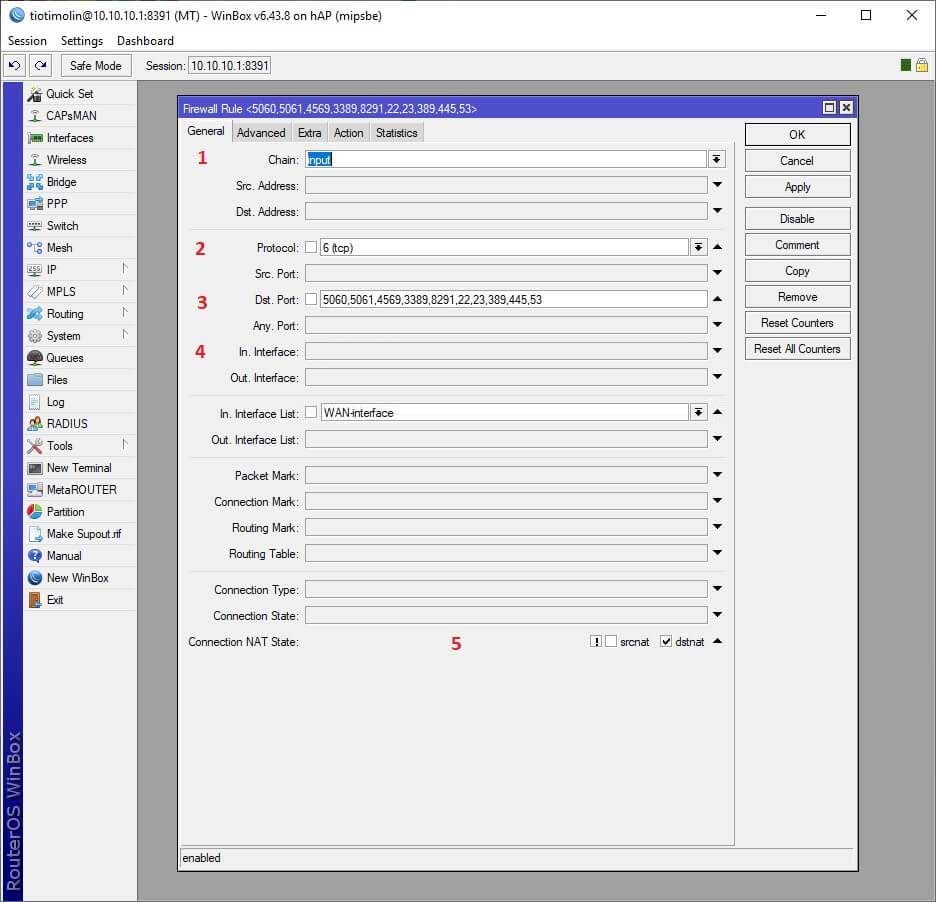

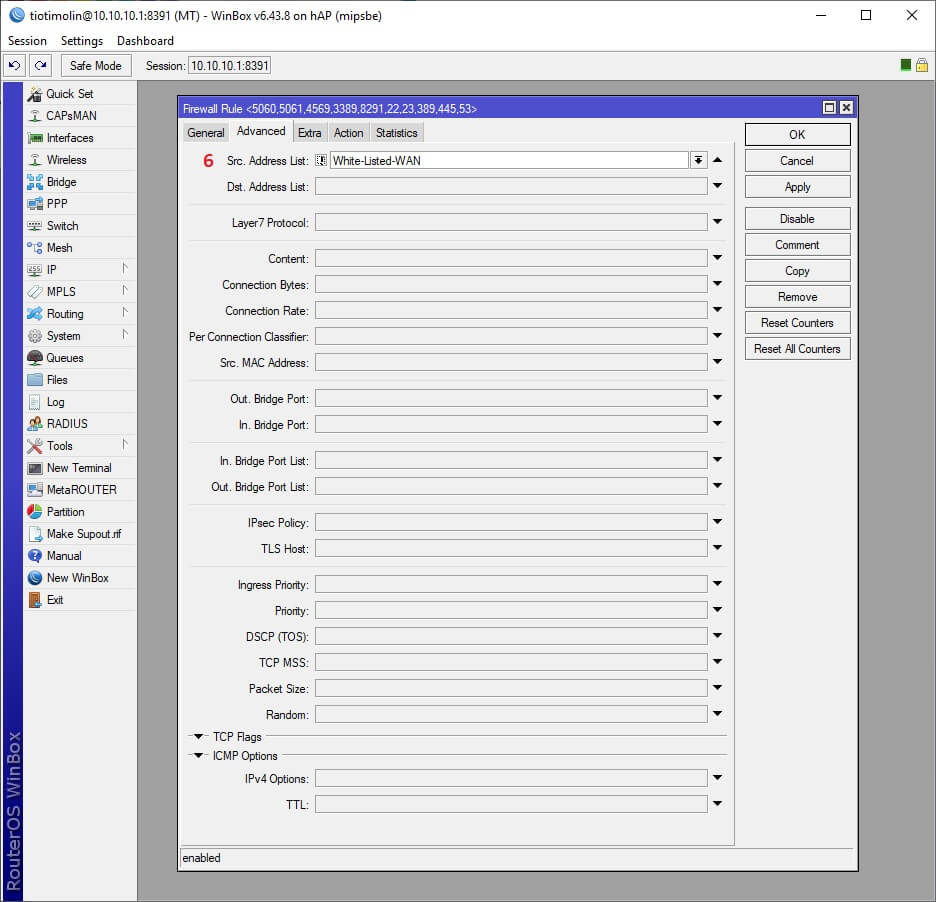

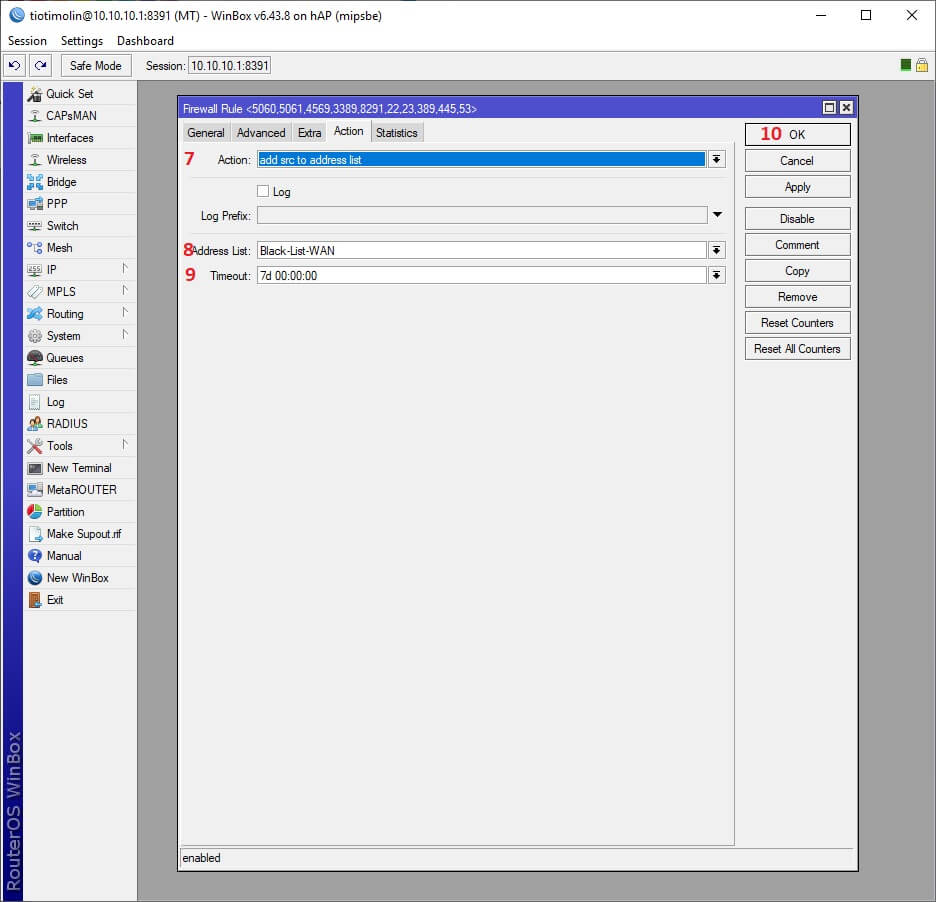

Далее мы занесем в чёрный список Black-List-WAN сканирующих нас по списку TCP портов.

IP -> Firewall -> вкладка Filter Rules -> Плюсик

Chain - INPUT

Protocol - TCP

Dst. Port - 5060,5061,4569,3389,8291,22,23,389,445,53

In. Interface List - WAN-interfaces

Src Address List - !White-Listed-WAN (кроме адресов из белого списка)

Action - add src to address list

Address List - Black-List-WAN

Timeout - 7d 00:00:00

Comment - Trapped TCP

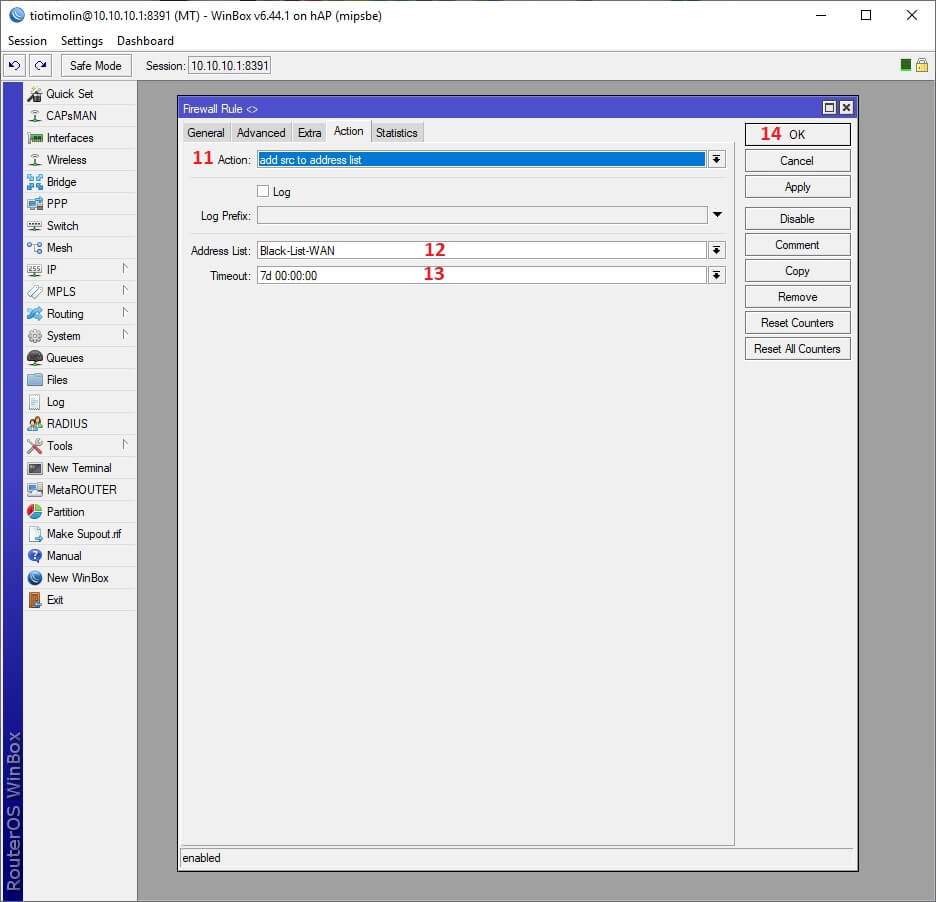

Создаем аналогичное правило для UDP трафика. Дважды мышкой по предыдущему правилу -> жмакаем кнопку Copy и меняем следующие пункты:

Protocol - UDP

Dst. Port - 5060,4569,389,53,161

Comment - Trapped UDP

И еще одно правило:

IP -> Firewall -> вкладка Filter Rules -> Плюсик

Chain - INPUT

Protocol - TCP

In. Interface List - WAN-interfaces

PSD - 10,10s,3,1 (вкладка Extra)

Src Address List - !White-Listed-WAN (кроме адресов из белого списка)

Action - add src to address list

Address List - Black-List-WAN

Timeout - 7d 00:00:00

Comment - Trapped TCP

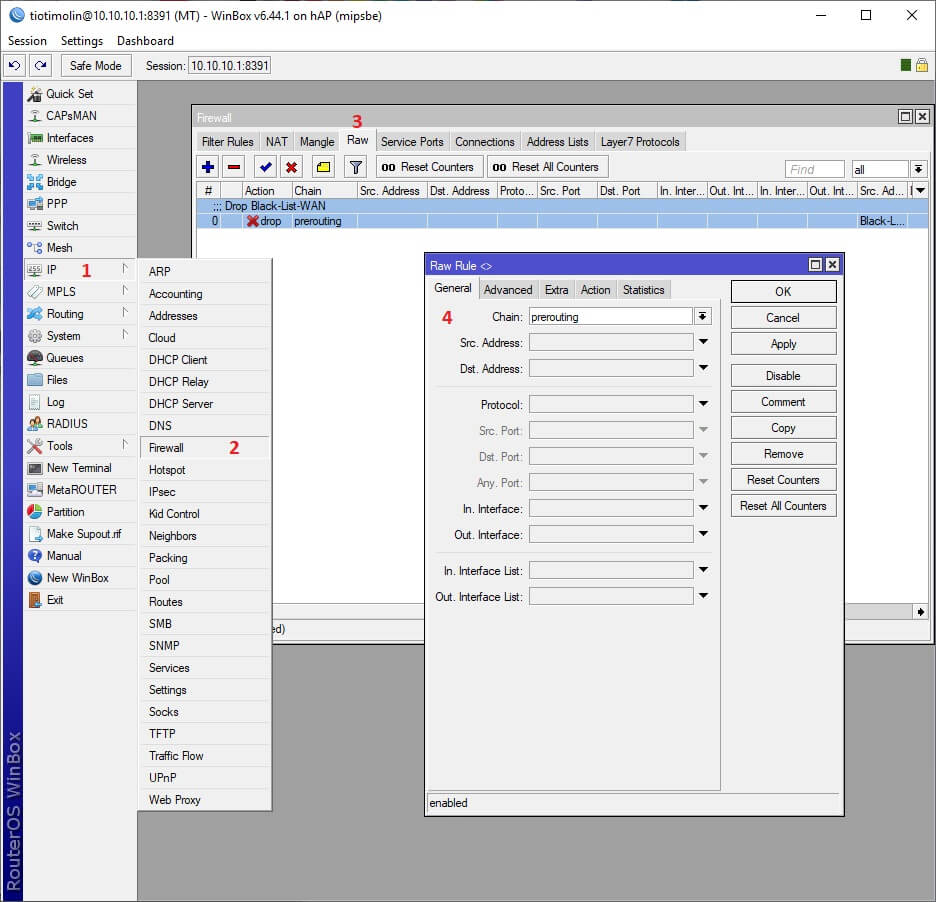

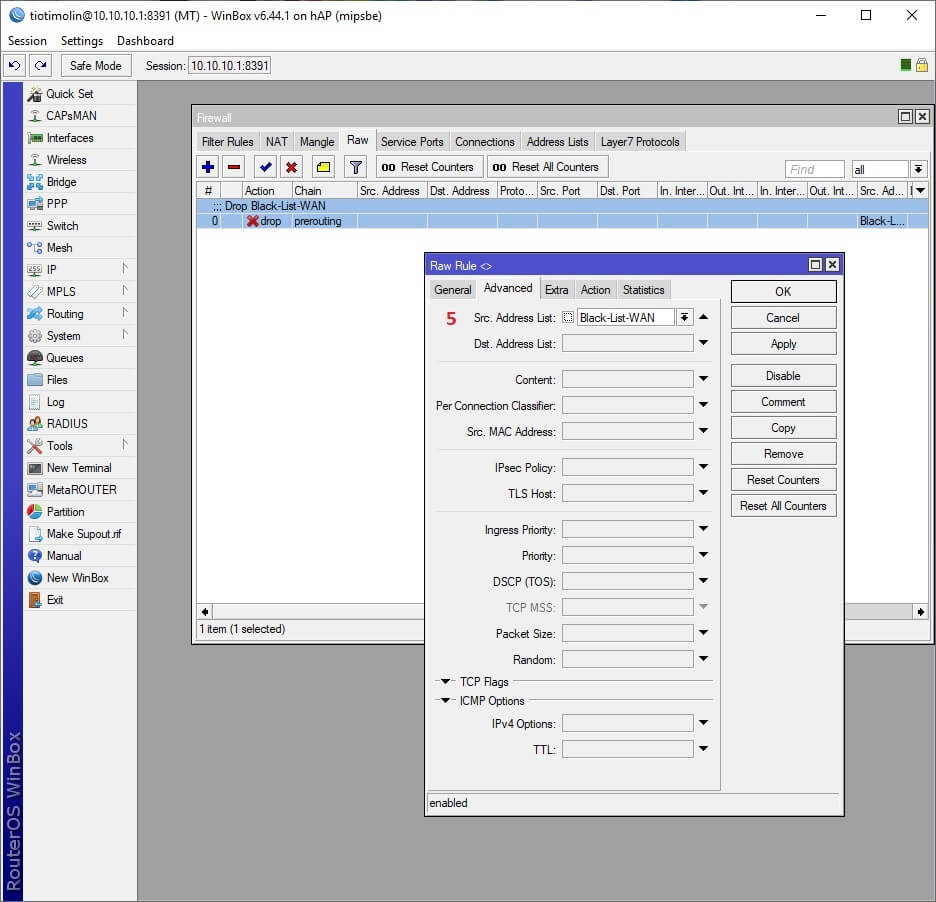

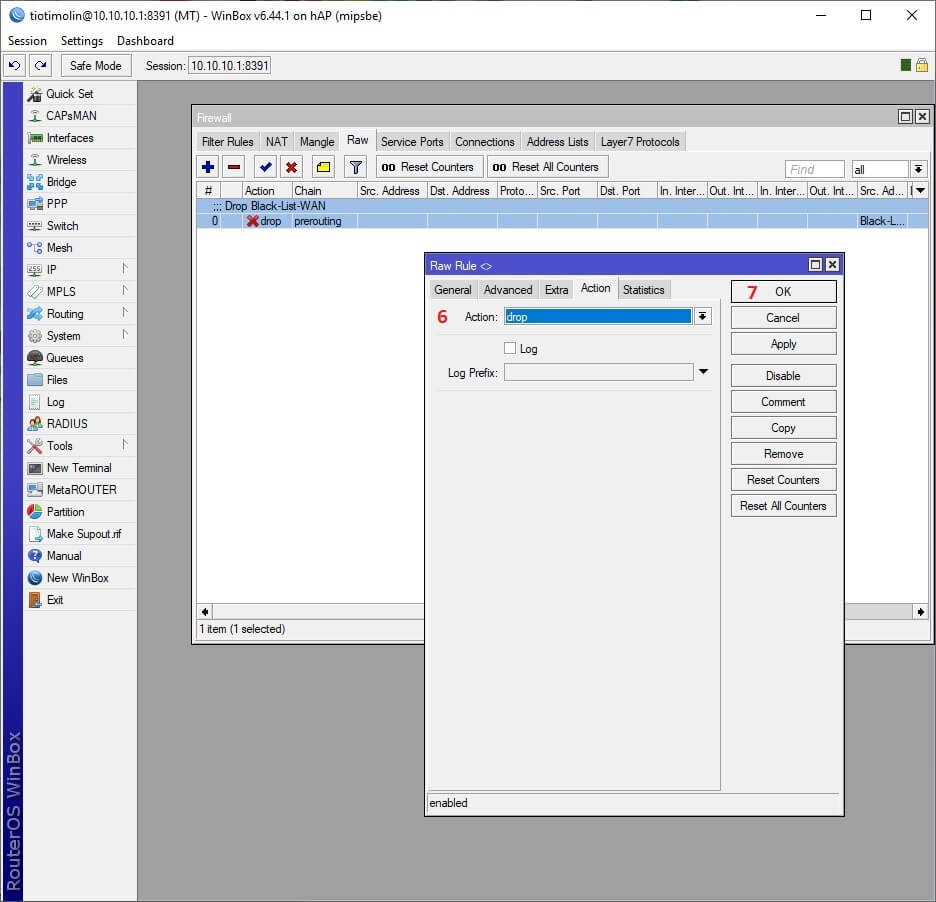

Блокируем адреса по чёрному списку:

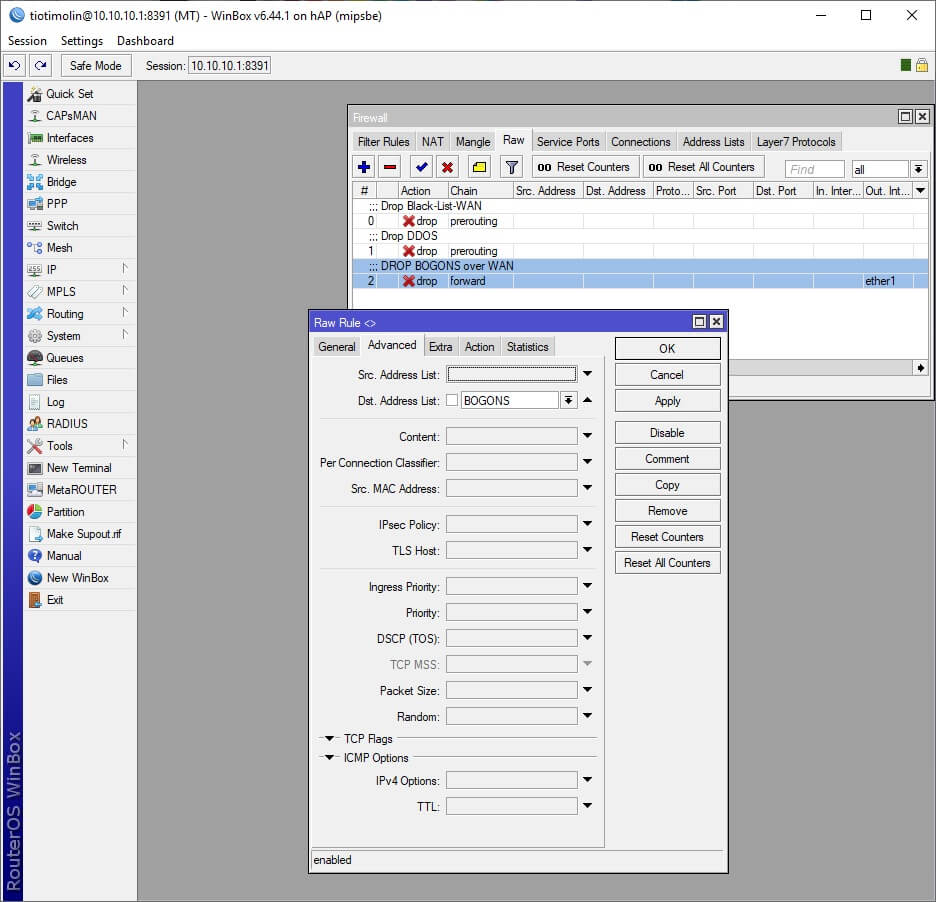

IP -> Firewall -> вкладка Raw -> Плюсик

Chain - Prerouting

Src. Address List - Black-List-WAN

Action - DROP

Создаем аналогичное правило для блокировки DDOS. Дважды мышкой по предыдущему правилу -> жмакаем кнопку Copy и меняем следующие пункты:

Src. Address List - DDOS-detected

Comment - "Drop DDOS"

То же в терминале:

/ip neighbor discovery-settings set discover-interface-list=none

/tool mac-server set allowed-interface-list=none

/ip firewall address-list add address=3.3.3.3 list=White-Listed-WAN

/ip firewall filter add chain=input action=add-src-to-address-list in-interface-list=WAN-interfaces src-address-list="!White-Listed-WAN" protocol=tcp dst-port=5060,5061,4569,3389,8291,22,23,389,445,53 connection-nat-state=!dstnat address-list=Black-List-WAN address-list-timeout=7d comment="Trapped TCP"

/ip firewall filter add chain=input action=add-src-to-address-list in-interface-list=WAN-interfaces src-address-list="!White-Listed-WAN" protocol=udp dst-port=5060,4569,389,53,161 connection-nat-state=!dstnat address-list=Black-List-WAN address-list-timeout=7d comment="Trapped UDP"

/ip firewall filter add chain=input action=add-src-to-address-list in-interface-list=WAN-interfaces src-address-list="!White-Listed-WAN" protocol=tcp psd=10,10s,3,1 address-list=Black-List-WAN address-list-timeout=7d comment="Trapped mass port scanning"

/ip firewall raw add action=drop chain=prerouting src-address-list=Black-List-WAN comment="Drop Black-List-WAN"

/ip firewall raw add action=drop chain=prerouting src-address-list=DDOS-detected comment="Drop DDOS"

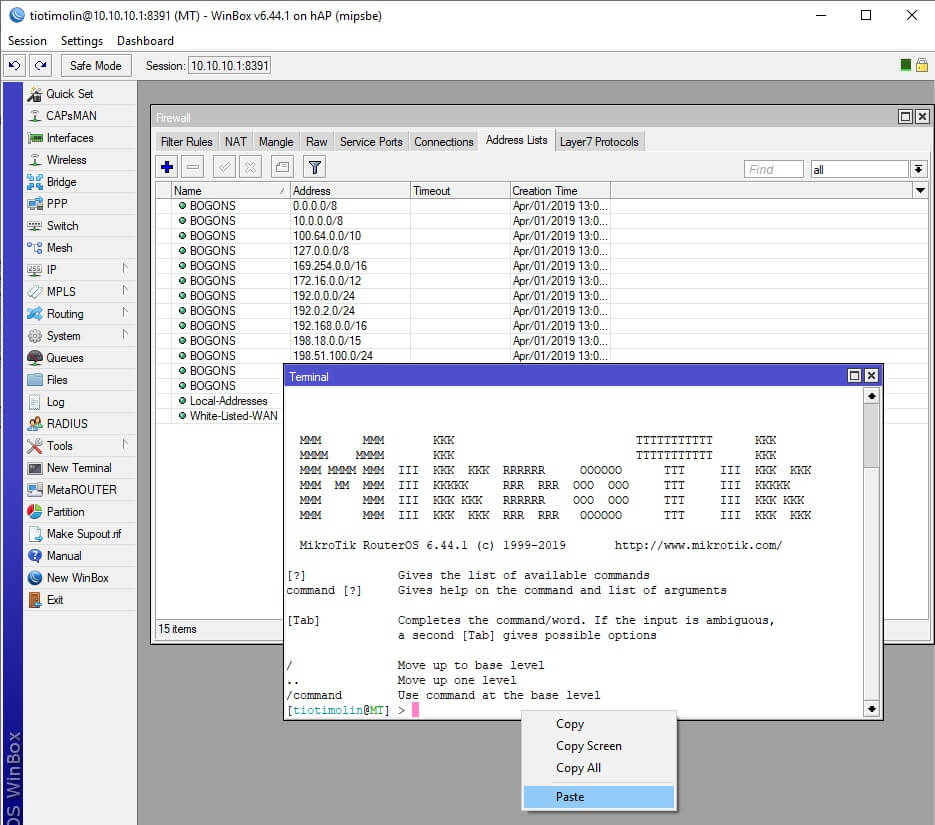

Полезно отлавливать и блокировать аномальную активность из внутренней сети. Для этого мы сначала создадим список так называемых BOGON-сетей.

Можно ручками добавлять каждую подсеть в список IP -> Firewall -> на вкладке Address Lists -> Плюсик.

Но я рекомендую просто скопировать строки ниже, вставить их в терминал и нажать Enter. Данный список доступен на Wiki.MikroTik.com по адресу BOGON Address List.

/ip firewall address-list

add list="BOGONS" address=0.0.0.0/8

add list="BOGONS" address=10.0.0.0/8

add list="BOGONS" address=100.64.0.0/10

add list="BOGONS" address=127.0.0.0/8

add list="BOGONS" address=169.254.0.0/16

add list="BOGONS" address=172.16.0.0/12

add list="BOGONS" address=192.0.0.0/24

add list="BOGONS" address=192.0.2.0/24

add list="BOGONS" address=192.168.0.0/16

add list="BOGONS" address=198.18.0.0/15

add list="BOGONS" address=198.51.100.0/24

add list="BOGONS" address=203.0.113.0/24

add list="BOGONS" address=224.0.0.0/3

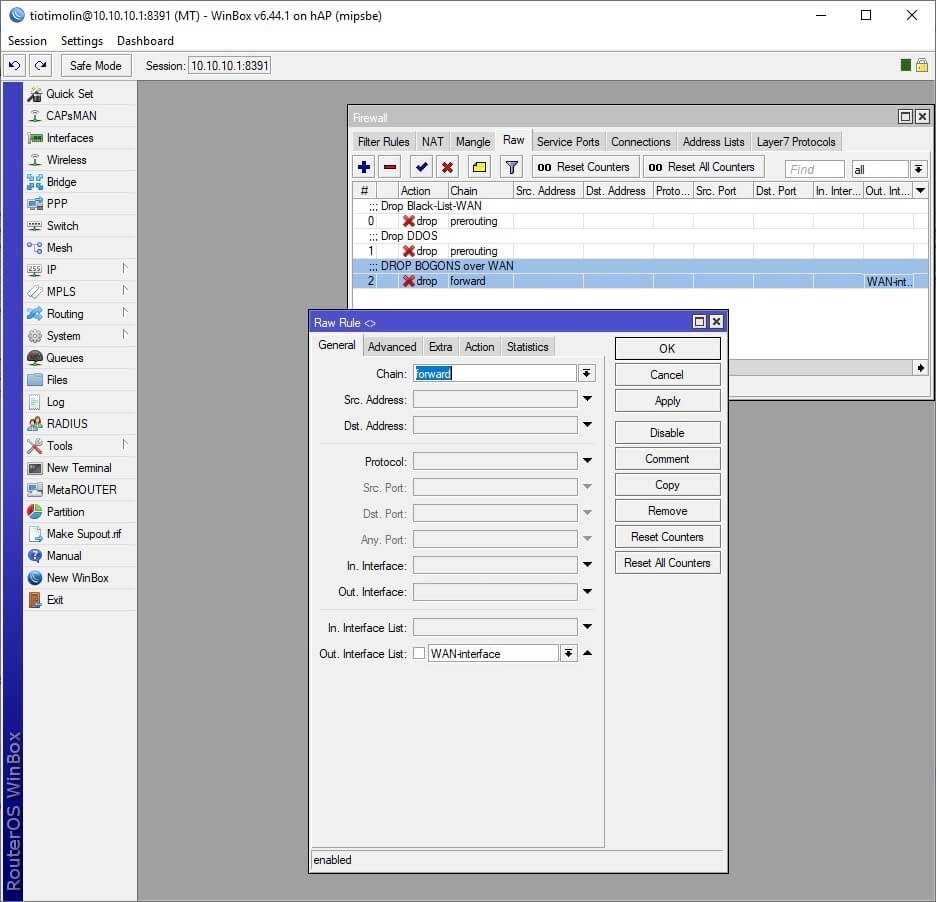

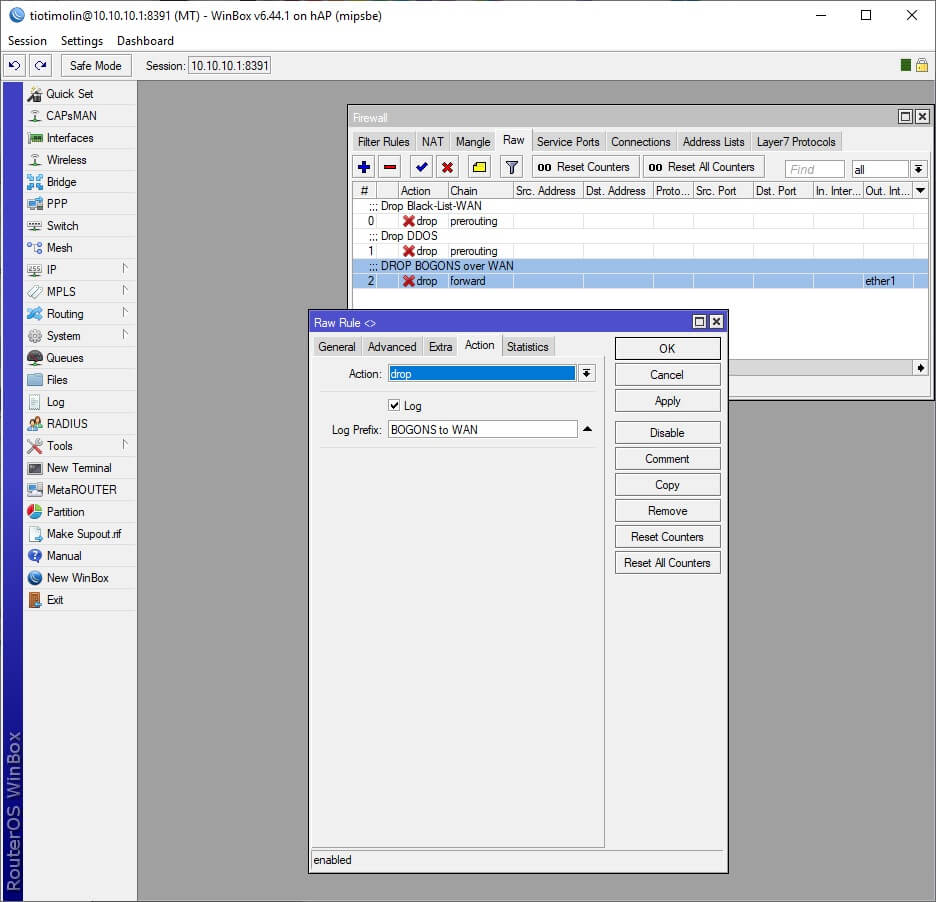

Следующим правилом мы блокируем выход через интерфейс WAN-interfaces (WAN) пакетов, адресованных BOGON-сетям:

IP -> Firewall -> Вкладка Raw -> Плюсик

Chain - Forward

Out. Interface List - WAN-interfaces

Dst. Address List - BOGONS

Action - Drop

В терминале:

/ip firewall raw add action=drop chain=forward comment="DROP BOGONS over WAN" dst-address-list=BOGONS out-interface-list=WAN-interfaces log=yes log-prefix="BOGONS to WAN"

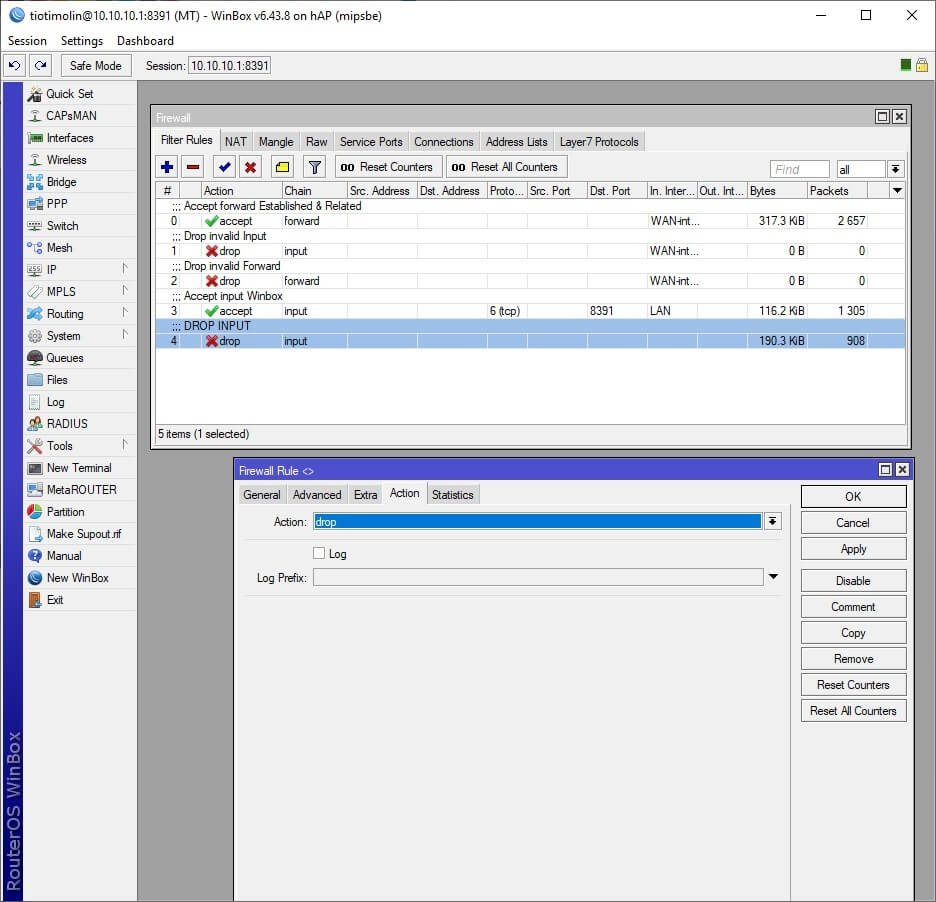

Перед следующим правилом рекомендую сделать резервную копию и сохранить, т.к. далее мы будем добавлять запрещающие правила, которые (если вы где-то ошиблись) могут сделать устройство недоступным.

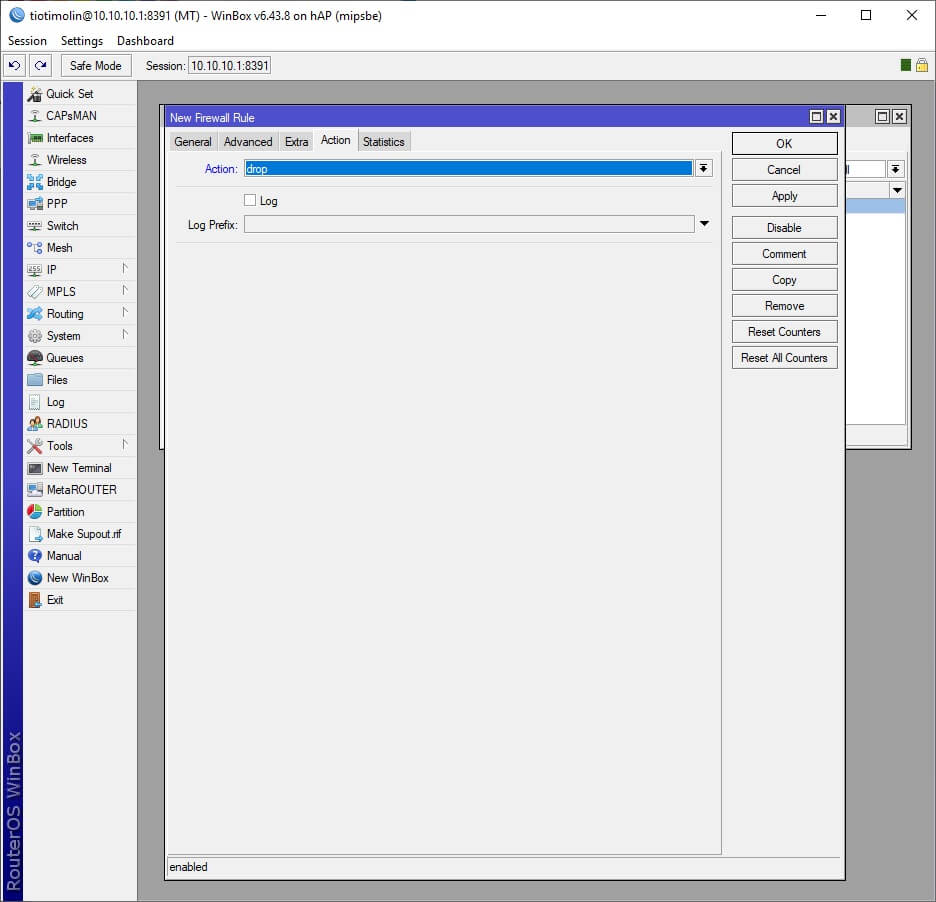

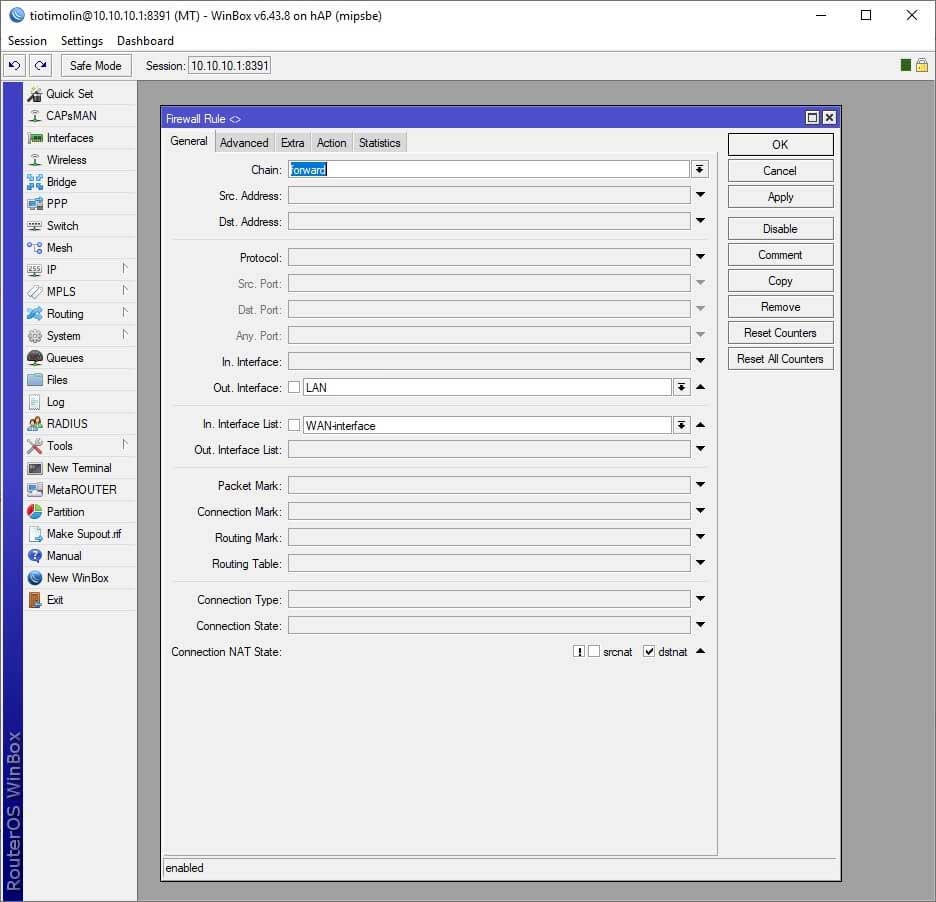

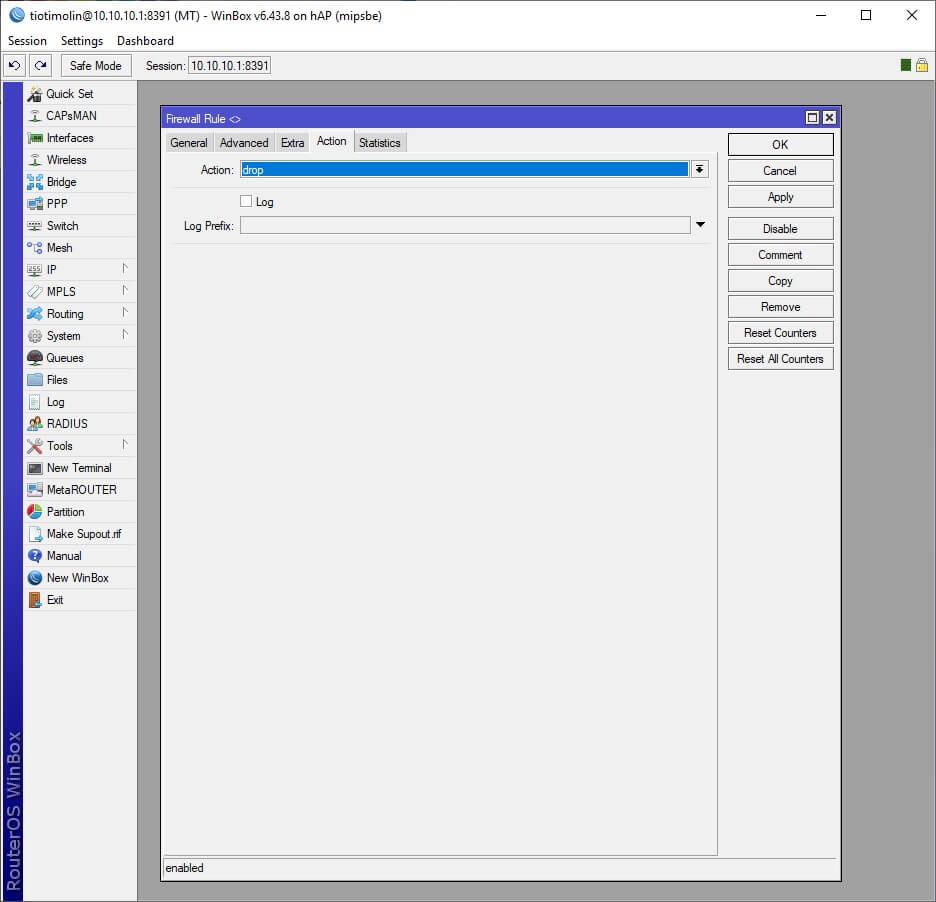

Т.к. Firewall мы настраиваем по правилу запрещено всё, что не разрешено, то добавляем следующие правила В КОНЦЕ СПИСКА!!":

chain - input

action - drop

comment - "DROP INPUT"

Этим правилом мы дропаем в цепочке FORWARD всё, что приходит на WAN-interfaces и адресовано LAN кроме Connection NAT state = DST-NAT

chain - forward

comment - "DROP FORWARD EXCEPT DST-NAT"

in-interface list - WAN-interfaces

out-interface - LAN

connection-nat-state=!dstnat

action - drop

В терминале:

/ip firewall filter add chain=input action=drop comment="DROP INPUT"

/ip firewall filter add chain=forward in-interface-list=WAN-interfaces out-interface=LAN connection-nat-state=!dstnat action=drop comment="DROP FORWARD EXCEPT DST-NAT"

Перезагрузите устройство. Сделайте резервную копию и сохраните её.

Не оставляйте файлы резервных копий на устройстве. Храните их отдельно.

Ну а теперь на сладкое: Настройка за 5 минут из терминала.

Все настройки разделены на несколько частей. Все, что надо сделать - это копи/пастить команды в терминал.

Возможно, пару ребутов можно было бы и пропустить )

Автонастройки от провайдера по DHCP:

Подключаемся к микроту по WinBox, открываем терминал и вставляем команды:

/system reset-configuration no-defaults=yes skip-backup=yes

/user add name=mtadmin password=Gfhjkmqwerty123 group=full disabled=no

/user remove admin

/system reboot

Теперь подключаемся к устройству с логином mtadmin и паролем Gfhjkmqwerty123

/system identity set name=MT

/system clock set time-zone-name=Europe/Astrakhan time-zone-autodetect=no

/system ntp client set enabled=yes server-dns-names=0.ru.pool.ntp.org,1.ru.pool.ntp.org,3.ru.pool.ntp.org

/ip pool add name=local ranges=10.10.10.100-10.10.10.254 comment="LAN"

/interface list add name=ports-345

/interface list member add interface=ether3 disabled=no list=ports-345

/interface list member add interface=ether4 disabled=no list=ports-345

/interface list member add interface=ether5 disabled=no list=ports-345

/interface bridge add name=LAN disabled=no

/interface bridge port add bridge=LAN interface=ports-345

Переподключаемся

/interface list add name=WAN-interfaces

/interface list member add interface=ether1 disabled=no list=WAN-interfaces

/interface list member add interface=ether2 disabled=no list=WAN-interfaces

/ip dhcp-client add interface=ether1 disabled=no add-default-route=yes

/ip dhcp-client add interface=ether2 disabled=yes add-default-route=yes

Переподключаемся

/ip address add disabled=no address=10.10.10.1/24 interface=LAN

/ip dhcp-server add name=LAN interface=LAN address-pool=local lease-time=1d authoritative=yes disabled=no

/ip dhcp-server network add gateway=10.10.10.1 address=10.10.10.0/24

/ip dns set servers=8.8.8.8

/ip firewall nat add chain=srcnat action=masquerade out-interface-list=WAN-interfaces

/system package update set channel=stable

/system package update check-for-updates

/system package update download

Переподключаемся

/system reboot

Переподключаемся

/system routerboard upgrade

/system reboot

Переподключаемся

/ip firewall connection tracking set tcp-established-timeout=1h

/ip service {

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yes

set ssh disabled=yes

}

/ip service set winbox port=8391 address=10.10.10.0/24

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set h323 disabled=yes

set sip disabled=yes

set pptp disabled=yes

set dccp disabled=yes

set sctp disabled=yes

set udplite disabled=yes

/ip firewall address-list add address=10.10.10.0/24 list=Local-Addresses

/ip firewall nat add chain=srcnat action=masquerade out-interface-list=ports-345 src-address-list=Local-Addresses comment="NAT loopback masquerade for LAN”

/ip firewall filter add chain=forward in-interface-list=WAN-interfaces connection-state=established,related action=accept comment="Accept forward Established & Related"

/ip firewall filter add chain=input in-interface-list=WAN-interfaces connection-state=invalid action=drop comment="Drop invalid Input"

/ip firewall filter add chain=forward in-interface-list=WAN-interfaces connection-state=invalid action=drop comment="Drop invalid Forward"

/ip firewall filter add chain=input protocol=tcp dst-port=8391 in-interface=LAN connection-state=new,established,related action=accept comment="Accept input Winbox"

/ip neighbor discovery-settings set discover-interface-list=none

/tool mac-server set allowed-interface-list=none

/ip firewall address-list add address=3.3.3.3 list=White-Listed-WAN

/ip firewall filter add chain=input action=add-src-to-address-list in-interface-list=WAN-interfaces src-address-list="!White-Listed-WAN" protocol=tcp dst-port=5060,5061,4569,3389,8291,22,23,389,445,53 connection-nat-state=!dstnat address-list=Black-List-WAN address-list-timeout=7d comment="Trapped TCP"

/ip firewall filter add chain=input action=add-src-to-address-list in-interface-list=WAN-interfaces src-address-list="!White-Listed-WAN" protocol=udp dst-port=5060,4569,389,53,161 connection-nat-state=!dstnat address-list=Black-List-WAN address-list-timeout=7d comment="Trapped UDP"

/ip firewall filter add chain=input action=add-src-to-address-list in-interface-list=WAN-interfaces src-address-list="!White-Listed-WAN" protocol=tcp psd=10,10s,3,1 address-list=Black-List-WAN address-list-timeout=7d comment="Trapped mass port scanning"

/ip firewall raw add action=drop chain=prerouting src-address-list=Black-List-WAN comment="Drop Black-List-WAN"

/ip firewall raw add action=drop chain=prerouting src-address-list=DDOS-detected comment="Drop DDOS"

/ip firewall address-list

add list="BOGONS" address=0.0.0.0/8

add list="BOGONS" address=10.0.0.0/8

add list="BOGONS" address=100.64.0.0/10

add list="BOGONS" address=127.0.0.0/8

add list="BOGONS" address=169.254.0.0/16

add list="BOGONS" address=172.16.0.0/12

add list="BOGONS" address=192.0.0.0/24

add list="BOGONS" address=192.0.2.0/24

add list="BOGONS" address=192.168.0.0/16

add list="BOGONS" address=198.18.0.0/15

add list="BOGONS" address=198.51.100.0/24

add list="BOGONS" address=203.0.113.0/24

add list="BOGONS" address=224.0.0.0/3

/ip firewall raw add action=drop chain=forward comment="DROP BOGONS over WAN" dst-address-list=BOGONS out-interface-list=WAN-interfaces log=yes log-prefix="BOGONS to WAN"

/ip firewall filter add chain=input action=drop comment="DROP INPUT"

/ip firewall filter add chain=forward in-interface-list=WAN-interfaces out-interface=LAN connection-nat-state=!dstnat action=drop comment="DROP FORWARD EXCEPT DST-NAT"

/system reboot

Переподключаемся, но по IP-адресу и порту 10.10.10.1:8391 с логином mtadmin и паролем Gfhjkmqwerty123

Роутер настроен. Как показала практика в разделе System -> Clock порой приходится вручную прописывать время. Обратите внимание, т.к. правильное выставленное время очень ВАЖНО для работы.

Статика от провайдера:

Выполняем все действия из быстрой настройки по DHCP и вместо 1.1.1.1/24 вписываем свой белый IP-адрес и маску, а вместо 2.2.2.2 вписываем шлюз провайдера:

/ip dhcp-client set interface=ether1 disabled=yes numbers=0

/ip address add interface=ether1 address=1.1.1.1/24

/ip route add dst-address=0.0.0.0/0 gateway=2.2.2.2

Всё многообразие настроек всех провайдеров однозначно охватить нельзя. Так что настройки выхода в интернет, полученные от провайдера вам придется вбивать самим.

Если при подключении к провайдеру у вас автоматом создается новый интерфейс, для полноценной работы вам нужно лишь добавить его в список WAN-interfaces и все правила будут работать.